Der Unternehmenssitz der heinekingmedia GmbH ist in Hannover (Niedersachsen), wo auch die Polizei und Schulen zu den Nutzern zählen. Darüber hinaus wird Stashcat u.a. auch bei der CDU in Niedersachsen als “parteiinterner Messenger” angeboten (es wird argumentiert, daß dies auch eine „Wirtschaftsförderung“ sei). Stashcat ist auch die Basis für „schul.cloud“ (nicht zu verwechseln mit der „Schul-Cloud“ des Hasso-Plattner-Instituts!)

Stashcat ist ein Inselsystem und setzt auf ein technisches “Abschotten” des Systems zur Absicherung, wodurch Mißbrauch vermieden werden soll. Es wird kein standardisiertes Protokoll (und auch nicht ein abgewandeltes XMPP) verwendet - sondern eine firmeninterne Entwicklung, in die keine Einsicht gewährt wird.

Jeder Benutzer erhält einen eigenen Account in der schul.cloud Plattform, der den Vor- und Nachnamen des Nutzers in Klartext umfasst

Seitens des Herstellers wird zwar bei Nachfrage auf externe Prüfungen („Audits“) verwiesen …

Wie bei allen Computerprogrammen kann es dennoch auch bei „closed source“ Produkten Sicherheitsschwachstellen geben. Eine eigene Recherche zu Stashcat im Internet hat ergeben, daß die Sicherheitsfirma CIPHRON im Jahr 2017 einige Schwachstellen in kryptographischen und sicherheitsgebenden Funktionen des Instant Messengers StashCat gefunden hat. Diese wurden dokumentiert und dem Hersteller bekannt gemacht, damit dieser entsprechend reagieren kann.

Die zahlreichen aufgeführten Schwachstellen seien alle behoben, die damit verknüpften Angriffspunkte beseitigt worden, versichert die hinter Stashcat stehende Firma.

Das „kostenlose“ Angebot der „schul.cloud“ ist der Aufhänger, um kostenpflichtige Dienste (schul-cloud-pro) zu verkaufen.

Auf der Seite “schul.cloud” wurde damit geworben: “So sicher, dass es auch die Polizei erlaubt! Mehr zum Polizeimessenger.”

Der Werbespruch wurde Stand 03.03.2019 von der Seite entfernt - wird aber weiterhin noch auf der Seite der Fa. heinekingmedia verwendet.

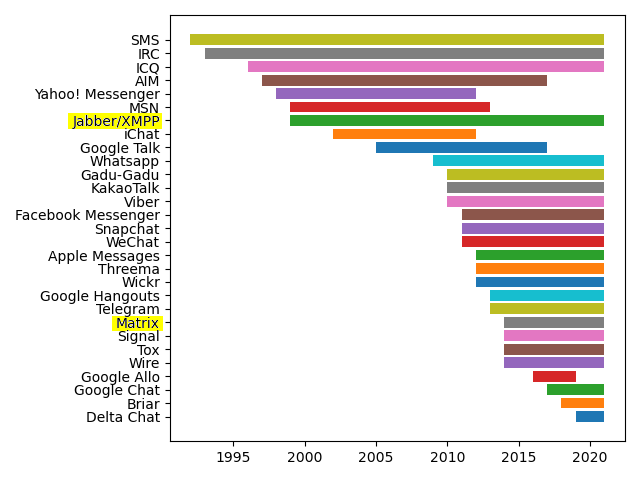

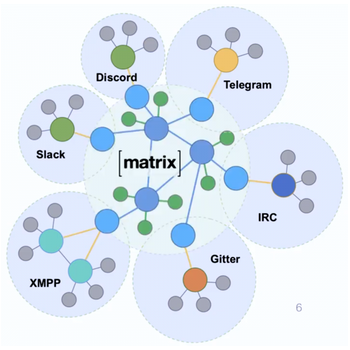

Interessanterweise warb/wirbt die Firma heinekingmedia GmbH mit Argumenten für Stashcat, die exakt auch für Jabber(XMPP) sowie Matrix zutreffen:

“kostet Sie nichts” und “Vertrag zur Datenverarbeitung im Auftrag ist nicht erforderlich”. Letzteres stimmt nicht, da eine Schule, sobald das nicht Einzelpersonen “just for fun” nutzen, sondern die Schule das verpflichtend als Kommunikationsmedium einsetzt, eben ganz klar einen solchen Vertrag mit dem Dienstleister abschließen muss! Das wiederum geht nur mit der Pro-Variante von schul.cloud.

Im Februar 2019 wurden dem Hersteller verschiedene Fragen gestellt und wie folgt beantwortet:

3. Verschlüsselung

\

a) Ist der Quellcode zum Signierungsalgorithmus einsehbar und überprüfbar?

Auf der Seite findet sich u.a. eine Information zum “Signierungsalgorithmus (SHA256withRSA)”. Ist der Quellcode diesbezüglich einsehbar und überprüfbar?

Heinekingmedia:

Es handelt sich um eine Closed Source Lösung, die wir inhouse eigenständig entwickeln. Der Quellcode ist daher nicht öffentlich einsehbar, wurde aber im Rahmen des Polizei-Rollouts von stashcat®, der Basistechnologie, überprüft und freigegeben.

b) Spezial-/Fachbegriffe

Was ist unter

- “Perfect Forward Secrecy”

- “automatische Patches der SSL Endpoints”,

- “Downgrade Attack Prevention” und

- “Secure Renegotiation”

zu verstehen?

Anregung:

Wenn Fachbegriffe aufgeführt werden, sollten diese - für die Endbenutzer verständlich - erläutert werden.

Heinekingmedia:

Alle Informationen zum Datenschutz und zur Sicherheit in der schul.cloud werden auf unserer Website www.schul.cloud im Bereich Datenschutz aufgeführt. Wir planen demnächst eine generelle Umgestaltung der Datenschutz-Unterseite für alle Messenger-Websites. Im Zuge dieser Umgestaltung planen wir generell, die Begrifflichkeiten für die verschiedenen Empfängergruppen entsprechend verständlicher zu gestalten. Daher vielen Dank für das Feedback.

c) Perfekte, in die Zukunft gerichtete Sicherheit

“Perfect Forward Secrecy zum Schutz der Daten vor nachträglicher Entschlüsselung der Kommunikation”

- Wie wird dies in der Praxis gehandhabt bzw. wie läuft das für den Benutzer ab?

- Werden Nachrichten (Messenger) und Daten (Dateisystem) verschlüsselt?

- Wann/wie oft muß ein Schlüssel eingegeben werden?

Heinekingmedia:

Mit jedem Nutzer-Account ist ein Private Key gekoppelt. Hierzu muss zusätzlich zum Account-Passwort ein Verschlüsselungskennwort vom Nutzer vergeben werden. Dieses Verschlüsselungskennwort wird bei jedem Login in die schul.cloud® vom Nutzer eingegeben.

</div>

4. Protokoll: Welches Protokoll kommt zum Einsatz (öffentlicher Standard oder Eigenentwicklung)?

_Heinekingmedia:\

Es handelt sich hierbei um eine Eigenentwicklung._

5. Kommunikation

* Ist eine Kommunikation zu anderen Schulen (andere schul.cloud-Nutzer) möglich?

* Ist eine Öffnung des Messengers gemäß der Forderung der Bundesinnenministerin zur Öffnung von WhatsApp geplant?

_Heinekingmedia:\

Die schul.cloud ist eine geschlossene Plattform. Für jede Schule wir eine eigene Umgebung erstellt. Zusätzlich ist es in der schul.cloud pro möglich, Mandantenübergreifend zu kommunizieren, sodass mehrere Schul-Umgebungen miteinander verbunden werden können. Die Verbindung funktioniert immer bewusst über einen Administrator._

6. Schnittstellen

* Welche Daten können extrahiert/exportiert werden?

* Gibt es standardisierte Datenaustauschschnittstellen, wie z.B. Export als Excel, CSV, XML?

* Gibt es APIs um mit eigenen Systemen auf die Daten und Vorgänge zuzugreifen, wie REST, WebServices oder XML-RPC?

* Können / wie können Drittsysteme (z.B. Nextcloud) eingebunden werden?

_Heinekingmedia:\

In der schul.cloud können grundsätzlich alle Dateiformate geteilt und ausgetauscht werden. Für einzelne Funktionen besteht die Möglichkeit zu einem Excel-Export. Die Anbindung von Drittsystemen ist in der schul.cloud nicht vorgesehen._

7. Benutzeradministration

* Welche Benutzerrollen gibt es?

* Gibt eine Benutzerhierarchie bzw. Benutzergruppen?

* Was wird bei identischen Namen verfahren?

_Heinekingmedia:\

In der schul.cloud gibt es die Benutzerrollen Schüler, Lehrer und Eltern. In der schul.cloud pro kann jede Schule individuelle Benutzerrollen definieren. Zudem können Kontaktgruppen definiert werden. Da sich jeder Nutzer anhand eines Einladungsschlüssels selbstständig registriert, gibt es keine Probleme bei identischen Namen._

8. Externe Prüfung: Wann und von wem wurde schul.cloud zuletzt auditiert/geprüft?

_Heinekingmedia:\

Die Basistechnologie wurde im Rahmen des Polizei-Rollouts wie oben beschrieben geprüft._

9. Praxisfragen

* Auf welchen Betriebssystemen kann schul.cloud betrieben werden?

* Ist es möglich Dateien lokal zu speichern/wo?

* Können Dokumente direkt aus der Anwendung heraus geöffnet und gespeichert werden (z.B. Textverarbeitung, Tabellenkalkulation, ...)?

_Heinekingmedia:\

schul.cloud kann als Desktop-Client auf Windows- und Mac-Systemen betrieben werden. Zudem existieren native Apps für Android und iOS. In Form des Web-Clients kann die schul.cloud zudem auf beliebigen weiteren Systemen verwendet werden. Dateien können direkt aus der Dateiablage auf das lokale Gerät gespeichert werden. Dokumente können als Vorschau in der Anwendung geöffnet werden. Zum Bearbeiten müssen sie heruntergeladen werden._

10. Sonstiges

* Kann auch ein anderer Subunternehmer zur Verarbeitung der Daten gewählt werden? Wie sind hier die Abhängigkeiten?

* Wie würden Sie den Mehrwert beschreiben, den das System gegenüber einer einfachen Dateiablage hat?

* Gibt es eine Roadmap für die Weiterentwicklung von Funktionen als/in Richtung eLearning-Plattform?

* Gibt es eine Featureliste?

* Gibt es eine Demo-Version, um die Funktionalität zu testen?

_Heinekingmedia:\

Nein, die schul.cloud wird in einem gesicherten Rechenzentrum in München bereitgestellt. In der schul.cloud pro ist eine on Premise Installation grundsätzlich möglich. Gegenüber einer normalen Dateiablage bietet die schul.cloud Kommunikationsmöglichkeiten, den direkten Austausch von Informationen und Dateien. Somit kann die komplette Schulkommunikation und Unterrichtsorganisation über die schul.cloud abgedeckt werden. Die schul.cloud als Kommunikationsplattform wird ständig am Bedarf der Praxis weiterentwickelt. Für die Einsicht der Funktionen der schul.cloud besuchen Sie gerne unsere Website. Schulen können sich - ebenfalls über unsere Website - selbstständig für die Nutzung der schul.cloud kostenfrei registrieren. Bei einer Erst-Registrierung prüfen wir die Schulzugehörigkeit._

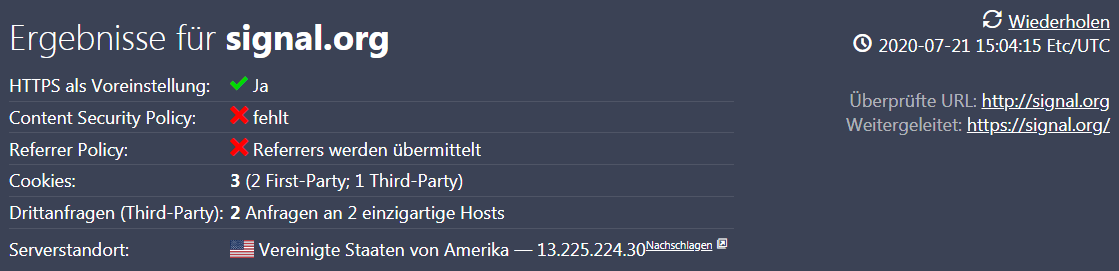

Das Marketing der Fa. heinkingmedia GmbH ist super und arbeitet sehr professionell. Auch der Internetauftritt ist richtig gut gemacht. Kleiner Wehrmutstropfen hier ist das Ergebnis bei Webbkoll (extern) …

Webbkoll

Quelle: https://webbkoll.dataskydd.net/de/results?url=http%3A%2F%2Fschul.cloud (extern)

Quelle: https://webbkoll.dataskydd.net/de/results?url=http%3A%2F%2Fschul.cloud (extern)

Aktueller Stand

Die o.g. Informationen sind Stand 30.04.2021 immer noch aktuell. Der Fa. heinekingmedia sind die Inhalte dieser Seite bekannt; es gab hierzu einen Austausch per E-Mail.

Am 24.08.2020 kam noch folgende Anfrage: „Ist es noch möglich Ihnen Input zu geben? Falls ja würde ich mich darum kümmern …“

Trotz positiver Beantwortung am 30.08.2020 („Ja - ich würde Ihre Infos dann bei der nächsten Aktualisierung der Seite mit berücksichtigen.“) ist bis April 2022 keine diesbezügliche Nachricht eingegangen.

Fazit

Eine weitere Insellösung bedeutet für den Nutzer letztendlich jedoch erneut eine weitere (dritte, vierte, fünfte?) inkompatible Messenger-App. Selbst die Bundesjustizministerin fordert eine Öffnung der Messengerdienste (insbesondere von WhatsApp).

| - Lesezeit: 1 Minute / ganze Rubrik: 9 Minuten - |

Psssst: Geheimnisse und Sicherheitslücken

Daten dürfen nicht pauschal an WhatsApp/Facebook übertragen werden. Wer Daten von Dritten ohne Zustimmung weitergibt, handelt rechtswidrig.

Schlicht: Man macht sich strafbar.

Sensible Bereiche / Geheimnisträger

Geheimnummern / „interne“ Telefonnummern

Privatsphäre

Querverweis: WhatsApp für Überwachungszwecke nutzen

| Empfehlung: |

| Bei der privaten Nutzung von WhatsApp sollten Berufsgeheimnisträgern ein separates berufliches Smartphone - ohne installiertes WhatsApp verwenden. |

„Freie Messenger“ in sensiblen Bereichen / für Geheimnisträger

In vielen Bereichen des alltäglichen Lebens gibt es Geheimnisträger/Berufsgeheimnisträger, die das besondere Vertrauen ihrer Kontakte haben.

Hierzu gehören:

| Bereich |

Geheimnisträger |

Kontakte |

| Bildung |

Lehrer, Dozenten, Referenten, … |

Kollegium, Schüler, Studenten, … |

| Justiz |

Polizei, Richter, Rechtsanwälte, Mediatoren … |

Kollegen, Straftäter, Mandanten … |

| BOS |

Behörden und Organisationen mit Sicherheitsaufgaben:

Polizei, Feuerwehr, Rettungsdienst, Technische Hilfe, Bergwacht, Forst, … |

Patienten, Geschädigte, Verursacher, interne Stellen, … |

| Gesundheit |

Ärzte, Psychologen, Psychiater, Apotheker, … |

Patienten, Kunden, Liferanten … |

| Kirche |

geistliche Würdenträger |

alle Kontakte |

| Politik |

sämtliche Mandatsträger |

Mitglieder, Kontaktpersonen, Vertrauenspersonen, Lobby, Presse, … |

| Presse |

Journalisten, Redakteure, Fotografen, … |

Vertrauensleute, Bürger in Krisengebieten, … |

| Soziales |

Frauenhäuser, Sozialdienste, … |

alle Kontakte |

| Wirtschaft |

Geschäftsführer, leitendes Personal, Bevollmächtigte, Mitarbeiter, Aushilfen, … |

Lieferanten, Kunden, Geschäftspartner, Entwicklungspartner, … |

Bei all diesen Berufsgruppen ist nicht davon auszugehen, dass von allen Kontakten eine Einverständniserklärung vorliegt.

| Empfehlung: |

| Berufsgeheimnisträger sollten E-Mail mit Verschlüsselung und/oder einen freien Messenger nutzen. |

| Chat auf der Basis des internationalen Protokolls XMPP kann und darf(!) überall dort legal eingesetzt werden, wo E-Mail auch genutzt wird. |

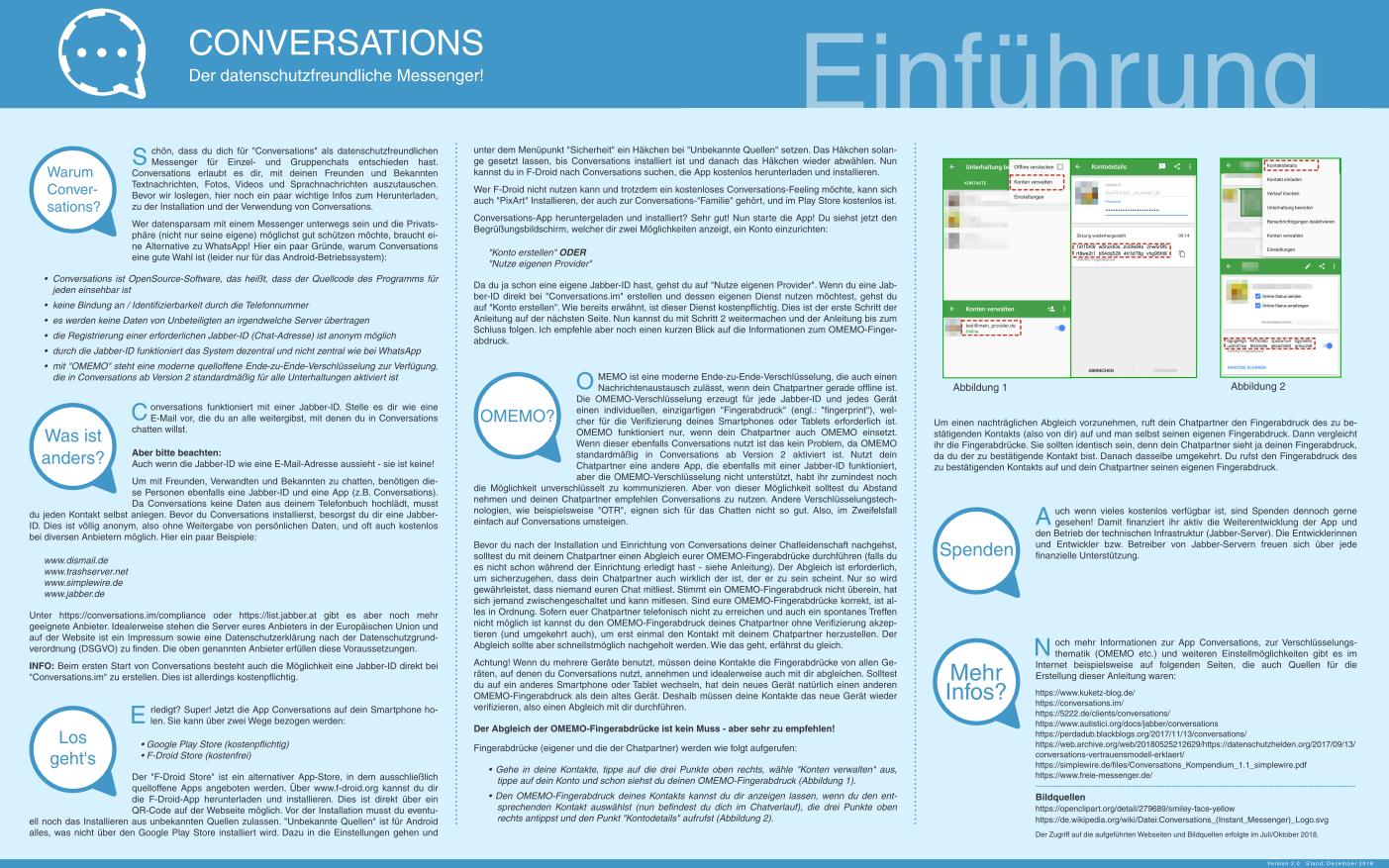

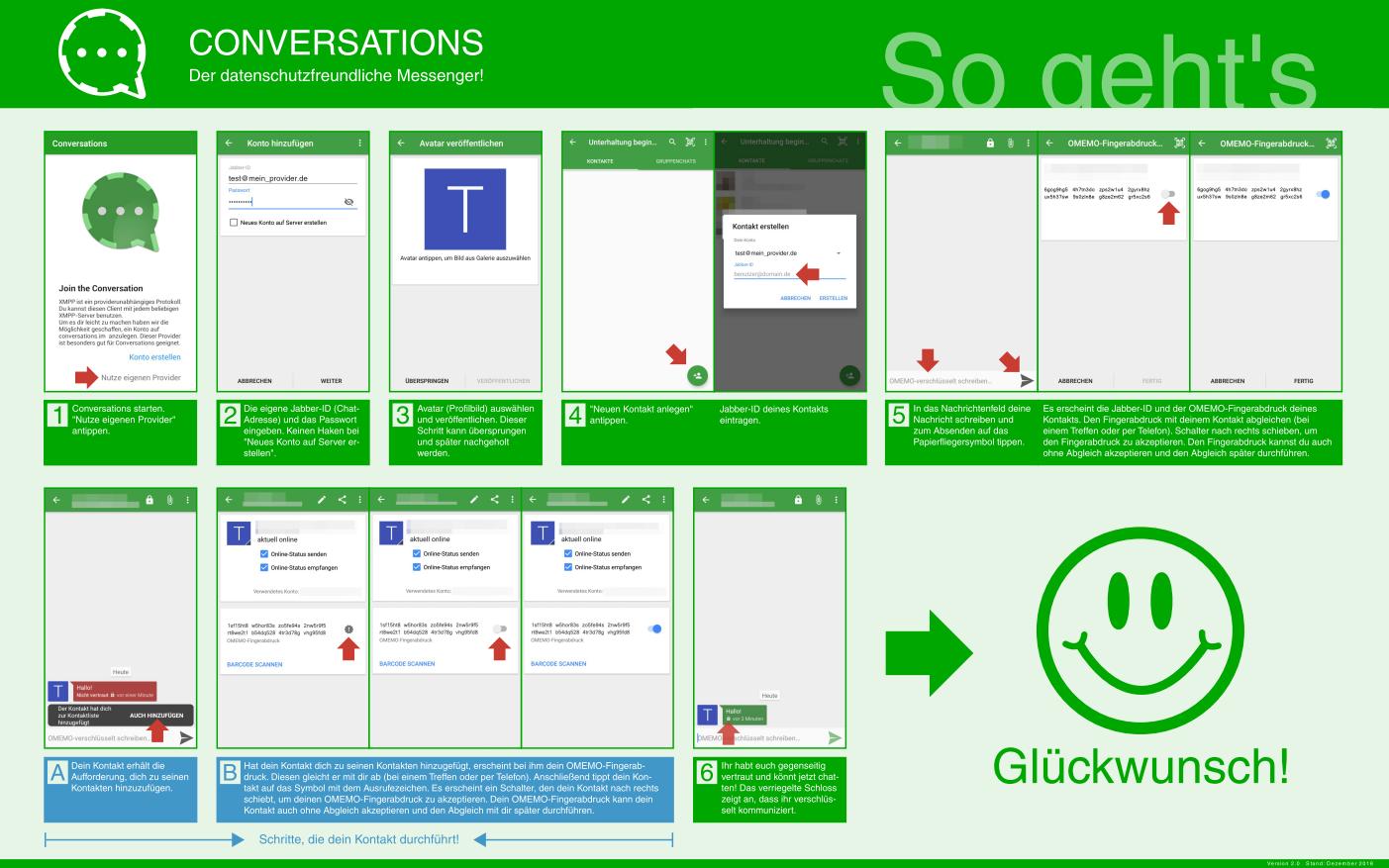

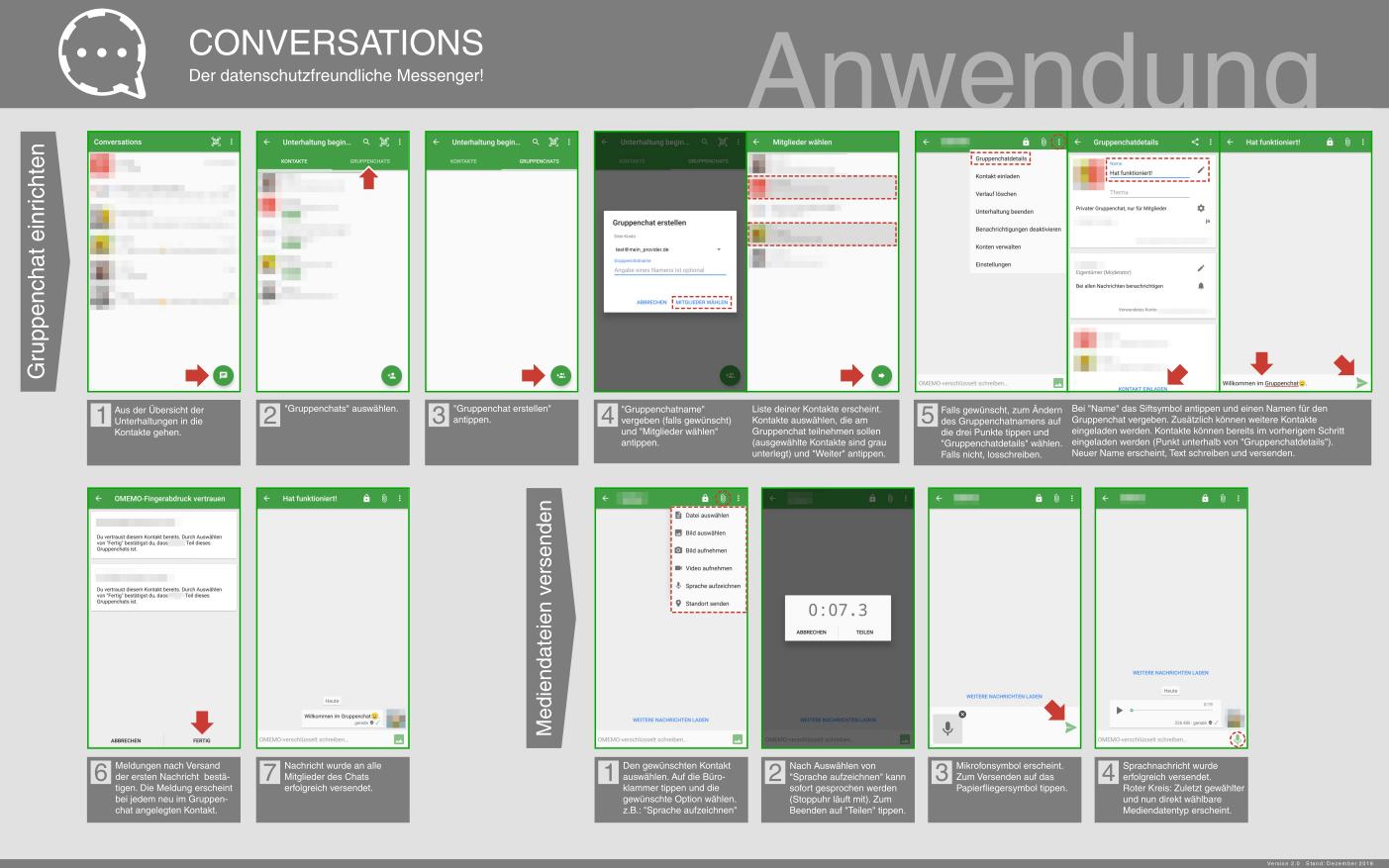

Auf dem Infoblatt (PDF) ist dazu alles Wesentliche zusammengefasst.

Berufliche Sofortnachrichten auf privaten Geräten

Ist legales Chatten möglich?

In der Berufswelt und auch an Bildungsträgern stellt sich oft die Frage, ob man einen Messenger auf einem privaten Gerät für berufliche Inhalte überhaupt nutzen darf. Hierzu ist es hilfreich sich darüber im Klaren zu sein, was Texten/Chatten eigentlich ist.

Grundsätzlich ist anzumerken, dass Chatten (=Plaudern) den Charakter von persönlichem „Gespräch“ hat - das wird oft übersehen! Chatten liegt somit näher an der Telefonie wie am Versenden von Briefen/E-Mail - an die ein ganz anderer Maßstab (z.B. auch Archivierungspflicht) anzulegen ist.

Berufliche oder schulische Dokumente sollten deshalb auch nicht mittels eines Chatprogramms übermittelt werden, das auf einem privaten Gerät installiert ist.

Technische Restriktionen

Manche (Insel-)Lösungen versuchen ein Weiterleiten oder Kopieren von Inhalten technisch zu verhindern oder ermöglichen ein „Löschen“ von Nachrichten. Dadurch wird jedoch lediglich Rechtssicherheit suggeriert aber nicht erreicht (Pseudosicherheit). Eine technische Beschränkung ist diesbezüglich ein falscher(?) Grundgedanke bzw. Lösungsansatz, denn unerlaubtes Weitergeben oder Kopieren kann technisch nicht verhindert werden! Einmal empfangene/angezeigte Inhalte können immer unerlaubt kopiert, fotografiert oder weitergeleitet werden. So kann beispielsweise auch nicht verhindert werden, ein Gerät nach dem Empfang aber vor dem Lesen einer Nachricht auf „offline“ zu schalten.

Grundsatzproblem

Das Problem betrifft alle Kommunikationsformen: Ein Telefonat ist möglich unabhängig davon, was gesprochen wird; ein Briefversand ist unabhängig vom Inhalt möglich; bei einem Kopierer wird (außer Geldscheinen) alles kopiert, was ein-/aufgelegt wird. Die Entscheidung für was die Technik genutzt wird, trifft immer der Nutzer.

Beispiel:

Ein dienstliches Telefonat zwischen einem Privathandy und einem privaten Festnetzanschluß wird i.d.R. kein Problem darstellen - dienstrechtlich/strafrechtlich kann es jedoch sehr wohl bedeutend sein, was gesprochen wird.

Deshalb ist Aufklärung wichtig, wie die zur Verfügung stehende Technik sicher und rechtskonform genutzt wird! Analog der privaten Nutzung von dienstlichen Geräten sollte deshalb ein Arbeitgeber/Dienstherr die dienstliche Nutzung von privaten Geräten regeln - heißt: zulassen oder verbieten.

| Ja, legales Chatten ist möglich. |

| Alle Lösungen, die sich an die geltende Rechtslage halten (z.B. kein unerlaubtes Hochladen von Daten) sind auch legal nutzbar. Die Problematik ist also nicht ob - sondern wie und für was Messenger genutzt werden können, um sich letztendlich rechtskonform zu verhalten. |

| Überall dort, wo E-Mail verwendet wird, kann und darf ein auf standardbasierten Protokollen basierender Chat legal genutzt werden (der einzige Unterschied ist der zusätzliche Online-Status)! |

Externer Verweis

In der Zeitschrift „Deutsche Polizei“ wird im Artikel „Sichere Messenger bei der Polizei“ auf Freie Messenger eingegangen und der Einsatz empfohlen.

Interne und private „Geheimnummern“

Oft gibt es Telefonnummern, die nur bestimmten Personen/Personenkreisen vorbehalten sind.

Beispiele für Geheimnummern sind:

- Notfallnummern

- Privatnummern im Geschäftsbereich

- wichtige Telefonnummern im Rettungswesen/Katastrophenschutz

- Zweitnummern, die nicht in öffentlichen Verzeichnissen stehen sollen

- …

Aber auch bei technischen Anlagen gibt es unzählige Beispiele:

- Alarmanlagen

- Türe und Tore mit entsprechender Steuerung

- elektrische Poller, die „per Anruf“ versenkt werden können

- Hausautomation

- …

Da manche Messenger das komplette Adressbuchs des Nutzers ohne dessen aktiver

Zustimmung auf ihren zentralen Server laden (z.B. WhatsApp), verstößt dies nicht

nur gegen den Datenschutz und ist ein Vertrauensbruch - sondern ist auch eine

Sicherheitslücke.

| Wichtig: |

| Private als auch geschäftliche „Geheimnummern“ müssen tatsächlich geheim bleiben und dürfen auch keine Rückschlüsse auf persönliche Verbindungen geben. |

Denkfehler!

Viele Messenger sind zentral organisiert. Das bedeutet, dass selbst ohne das Kennen der verschlüsselten Inhalte ein sehr detailliertes Wissen über die Nutzer und der Beziehungen untereinander gesammelt und (im Firmeninteresse) genutzt wird:

- Wer kennt wen?

- wer kommuniziert?

- mit wem?

- wann?

- wie lange?

aber auch:

- in welchen Zeiträumen wird nicht kommuniziert?

- …

Die Informationen kommen nicht aus den eigentlichen Inhalt der Nachrichten, sondern aus der Übertragung an sich.

Viele Anbieter preisen die „vollständige Ende-zu-Ende-Verschlüsselung“ an.

Dabei ist es in diesem Zusammenhang jedoch unerheblich, ob die Kommunikation verschlüsselt ist oder nicht.

Das unbegrenzte Sammeln, Aufbewahren und Auswerten der Übertragungsdaten wird verschwiegen/verharmlost.

Das wird oft übersehen.

Durch das Abgleichen von Datenbanken und dem Anwenden von mathematischen und analytischen Verfahren lassen sich sehr schnell und einfach wesentliche Hintergründe

- zum persönlichen und beruflichen Umfeld

- zum sozialen Umgang

- zum gesundheitlichen Zustand

- zur wirschaftlichen Situation oder auch

- zur politischen Gesinnung

- …

ermitteln. Dabei haben diese Informationen eine sehr hohe Trefferwahrscheinlichkeit, weshalb sie dann auch für viel Geld gehandelt werden.

Dieses Sammeln, Anreichern und Auswerten von Informationen ist Realität und entpricht der täglichen Praxis.

Beispiele

Konkrete Beispiele, die sich aus dem Adressbuch und den (inhaltlich verschlüsselten) Übertragungsdaten ableiten bzw. eindeutig ermitteln lassen:

- Geschlecht

- Ungefähres Alter

- Nationalität

- Wohnort

- Kaufkraft

- Bonität

- Eigentumsverhältnisse

- Familienstand

- soziales Umfeld

- politische Gesinnung

- berufstätig ja/nein

- sozial engagiert ja/nein

sowie

- Änderungen:

- Verhaltensänderungen

- Beziehungsänderungen

- Änderungen/Entwicklung bei den anderen vorgenannten Merkmalen

- …

Artikel zum Thema

Gefährdete Privatsphäre (2020)

In einer kollaborativen Zusammenarbeit der TU Darmstadt, der TU Graz und der Universität Würzburg wird gezeigt, dass aktuell verwendete Verfahren zur mobilen Kontaktermittlung die Privatsphäre von Nutzern massiv bedrohen.

Unter anderem heißt es:\

… Die Übertragung quasi aller persönlichen Kontakte an einen Dienstanbieter stellt ein signifikantes Risiko für die Privatsphäre und auch eine rechtliche Herausforderung dar …

Quelle: https://contact-discovery.github.io/de (extern) |

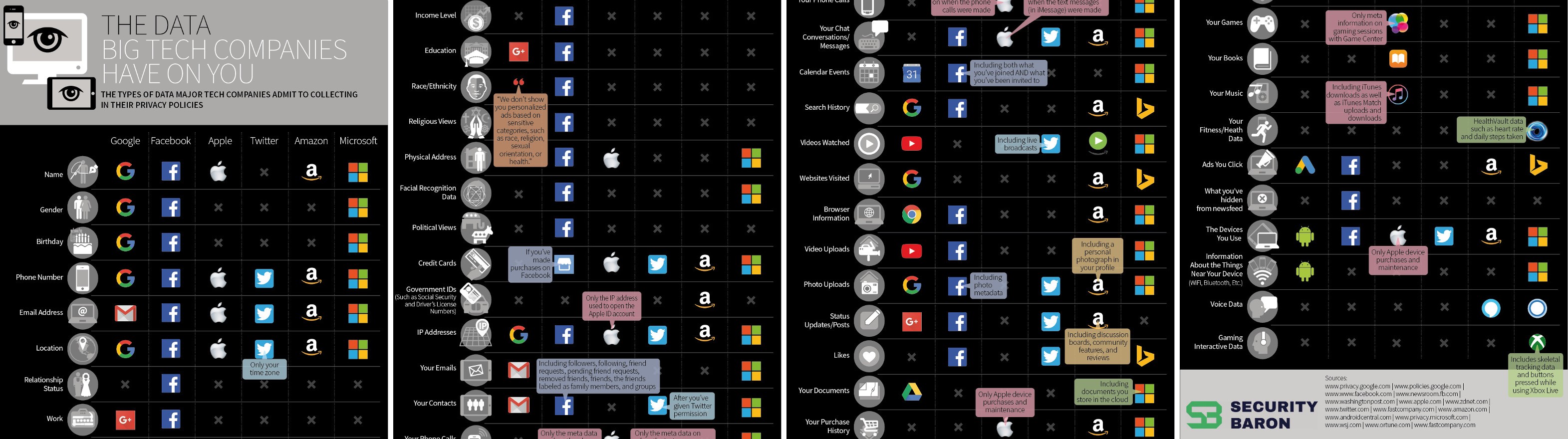

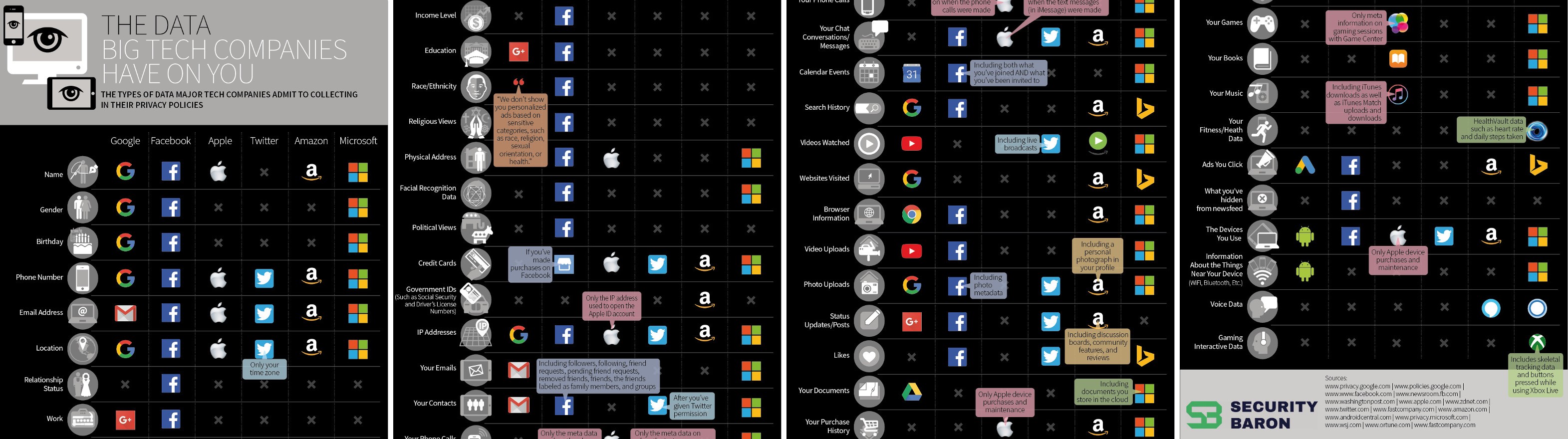

Hier eine kleine beispielhafte Übersicht, welche Konzerne welche Daten sammeln:

Quelle: https://web.archive.org/web/20191115234907/https://securitybaron.com/blog/the-data-big-tech-companies-have-on-you-or-at-least-what-they-admit-to/amp/ (extern)

Weitere externe Beispiele sind >> hier << zu finden.

Gedankenspiel zur Privatsphäre

Bei „freie-messenger.de“ werden Daten nicht „gesammelt“, „angereichert“ und „verkauft“.

- Würden Sie mir trotzdem einfach alle ihre Kontakte zur Verfügung stellen und mitteilen, wann Sie mit wem kommunizieren?

- … oder ihren Freunden?

-> Warum dann einer gewinnorientierten Firma, die ein zentrales System betreibt?

Privatsphäre betrifft jeden und ist wichtig:

Nicht ohne Grund gibt es Vorhänge für die Fenster oder Wohnungs- und Haustüren, die ein äußeres Zeichen der Privatsphäre sind. Sie schützen vor neugierigen Blicken oder dem Zutritt Fremder in das eigene Leben.

| Privatsphäre <-> Bequemlichkeit |

| Jeder muss für sich entscheiden, welchen Stellenwert die Privatsphäre hat und wann diese der Bequemlichkeit geopfert wird. |

“Metadaten oder Metainformationen sind strukturierte Daten, die Informationen über Merkmale anderer Daten enthalten.

Bei den durch Metadaten beschriebenen Daten handelt es sich oft um größere Datensammlungen wie Dokumente, Bücher, Datenbanken oder Dateien. So werden auch Angaben von Eigenschaften eines einzelnen Objektes (beispielsweise „Personenname“) als dessen Metadaten bezeichnet.

Anwendern von Computern ist oft nicht bewusst, dass Daten über nicht unmittelbar erkennbare Metadaten verfügen und dass diese unter Umständen einen größeren Nutzen für Computerkriminelle oder Behörden haben als die Daten selber.”

Quelle: Wikipedia

| - Lesezeit: 3 Minuten / ganze Rubrik: 7 Minuten - |

Freie Messenger an Schulen / Bildungseinrichtungen

Um im Bereich des Datenschutzes nicht bevormundet zu werden, ist eine grundlegende Kommunikationskompetenz erforderlich. Es ist wichtig, die Bedeutung von freier Software - und hier insbesondere von freien Messengern - frühzeitig schon an Bildungseinrichtungen zu vermitteln. Unabhängige und selbstbestimmte Entscheidungen sind nur dann möglich, wenn man einen Überblick über die verschiedenen Systeme und Hintergründe hat.

Exkurs: WhatsApp an Schulen ist verboten

Exkurs: Lehrkräfte sind Berufsgeheimnisträger

Wenn man in das Thema „Alternativen zu WhatsApp / Freie Messenger“ einsteigen möchte, ist es wichtig, den Verantwortlichen an einem Praxisbeispiel zu vermitteln, welche Möglichkeiten es tatsächlich gibt und dass viele Inhalte mit wenig Aufwand im Unterricht vermittelt werden können. Die Messengerkompetenz muß also gezielt gefördert werden, denn die Erkenntnis „Ach sowas geht? Ich dachte das geht nur mit WhatsApp?“ ist extrem wichtig. Eine Vorführung/Demonstration der Funktionalitäten sowie das Aufzeigen eines möglichen Einführungsszenarios ist deshalb sinnvoll. Das kann anhand der beispielhaften Checkliste für die Einführung gemacht werden.

Das ist auch wichtig, wenn das Thema nicht nur in einer Klasse sondern an einer gesamten Schule vermittelt werden soll. Für einen Erfolg ist es dann Voraussetzung, dass die Schulleitung tatsächlich positiv dazu steht. Also muß auch hier erst Wissen vermittelt werden, damit die notwendige Messengerkompetenz vorhanden ist. Wie intensiv sich die jeweilige Schule/Lehrkraft dann mit dem Thema auseinandersetzen will, sollte selbstbestimmt sein. Oft entwickelt sich das auch aus einer Eigendynamik heraus.

Die Einführung von freien Messengern an Schulen kann in verschiedene Themenbereiche unterteilt werden, die aufeinander aufbauen. Bei allen sollte eine entsprechende Planungs- und Einführungsphase stattfinden. Der Zeitaufwand für das Thema kann und muß in allen Phasen klein gehalten werden.

AlekSIS

Mit AlekSIS (extern) gibt es sogar ein Komplettpaket zur Organisation und Verwaltung für Schulen, das ausschließlich auf freier Software basiert:

“Mache einen Job, und mache ihn richtig” – das ist ein grundlegendes Prinzip der Softwareentwicklung, das AlekSIS® verfolgt. Daher konzentriert sich AlekSIS selbst auf alles, was mit Organisation und Verwaltung zusammenhängt. Es ist als zentrale Stelle für Stammdaten wie Personen, Lerngruppen, Stundenpläne, und alles, was die Arbeitsweise der Schule ausmacht, gedacht.

Für alle Einsatzgebiete, die nicht direkt mit Verwaltung zusammenhängen – wie Lernplattformen, Videokonferenzen, und vieles mehr – integriert sich AlekSIS mit anderen offenen Plattformen und auch mit proprietären Lösungen.

AlekSIS kann u.a. auch mit einem Matrix-Server interagieren, indem die organisatorischen Daten repliziert werden, um automatisch Matrix-Spaces und -Räume für die gesamte Schule zu verwalten. Selbstverständlich auch mit LDAP- und OAuth-/OpenID-Unterstützung.

Aber:

Matrix ist ein tolle Teammessengerlösung - allerdings sollte Matrix als isolierte Instanz bei Schulen und Bildungseinrichtugnen betrieben werden, da es systembedingt datenschutzrechtliche Bedenken gibt. Allenfalls eine Brücke und die Nutzung einer Schnittstelle zum internationalen Standard XMPP wäre evtl. denkbar.

Exkurs: Mehrheitlich sind jedoch unfreie Messenger/Lösungen für Schulen und Bildungseinrichtungen vorherrschend.

Öffentlicher Chat

Oft wird großer sozialer Druck ausgeübt, trotz offiziellem Verbot einen bestimmten Messenger zu nutzen. Auch wird Bequemlichkeit über alles andere gestellt und sachliche Argumente zählen nicht. Um einen gegenseitigen Erfahrungsaustauch zum Thema “Freie Messenger an Schulen” zu unterstützen, gibt es deshalb eine öffentliche Chatgruppe (Jabber/XMPP): schulen@conference.jabber.de (Direktverknüpfung zum sofortigen Einstieg: xmpp:schulen@conference.jabber.de?join)

Hier können sich Lehrkräfte, Schüler und Eltern über Probleme zu geschlossenen (unfreien) Messengern und/oder über Erfolge zu freien Messengern austauschen.

Referenzschule/-einrichtung

Für Bildungseinrichtungen sollen weitere Unterrichtsmaterialien, Checklisten und Anleitungen erstellt und zum Herunterladen bereitgestellt werden.

Die „Schönbein Realschule Metzingen“ (extern) ist Referenzschule und bindet das Thema erstmals im aktuellen Schuljahr aktiv im Unterricht ein. weitere “Referenzschulen”, die sich aktiv einbringen und beteiligen möchten, sind willkommen.

Weitere interessierte Einrichtungen (alle Schularten) im deutschsprachigen Raum können sich gerne melden >> Kontakt <<. Auch wenn bereits anbieterunabhängiger Chat / freie Messenger aktiv eingesetzt werden, würde mich eine kurze Information freuen.

Weitere Verknüpfungen auf Seiten zum Thema:

https://zefanjas.de/5-grossartige-open-source-programme-die-wir-in-unserer-schule-einsetzen/ (extern)

https://matthias-andrasch.de/2018/liebe-hochschulen-und-schulen-ermoeglicht-bitte-endlich-die-digitale-vielfalt-entwurf/ (extern)

Checkliste zur Einführung

1. Freie Messenger in der Praxis

Bei der Einführung von freien Messengern an Schulen ist es wichtig, in allen Phasen praktisch zu vermitteln, was im Vergleich zu WhatsApp geht und was nicht (kein System ist perfekt). Deshalb hier eine kurze Übersicht der wesentlichen Punkte.

Was geht?

- Einzelgespräche (chats)

- Gruppen

- öffentliche Räume/Gruppen

- persönliche Nachrichten innerhalb Gruppen

- Verschlüsselung

- Texte

- Bilder/Fotos

- Sprachnachrichten

- Dateiversand

- Standortweitergabe

- A/V-Telefonie

- mehrere Geräte

- mehrere Konten

- freie Wahl des Benutzernamens (Pseudonym/Alias)

- freie Serverwahl

- ggfs. eigener Server für Spezialisten

- mit oder ohne SIM-Karte nutzbar; auch nur am PC oder Tablet

Was geht nicht?

- z.B. Videokonferenzen: Hierfür werden BigBlueButton (BBB) oder “Jitsi Meet” empfohlen!

Es hat sich bewährt, die Funktionalität auf zwei eigenen Geräten (z.B. Smartphone und Tablet) im „Livebetrieb“ zu demonstrieren. Hier kann in bereits bestehende Einzel- und Gruppenchats geschaut werden („Oh, das sieht aus wie bei WhatsApp“) und aufkommende Fragen direkt geklärt werden.

2. Mögliche Umsetzung

- Entscheidung Jabber (XMPP) oder nicht (Mail-Chat nur bei zusätzlichem Interesse)

- Einrichtung auf persönlichem Gerät - oder mehreren Geräten der Verantwortlichen und Interessierten

- persönliches Konto / zusätzlich pseudonymisiertes Konto anlegen

- App installieren

- evtl. Einstellungen zeigen

- öffentlicher Raum für “Schulen”

- Erste, grobe Inhalts-/Themenformulierung

- Messengerkompetenz

- Messengernutzung

- ggfs. später technischer Betrieb

- Information und Einbeziehung Fachkonferenz Medienbildung / Kollegium

- Besprechung in Fachkonferenz Medienbildung / Kollegium

- welche Fächer - welche Themen

- welche Klassenstufen

- welche Inhalte, zeitlicher Aufwand

- zeitliche Abstimmung fachübergreifend

- Informationen/Veranstaltungen (Information/Nutzung)

- Elternbrief für Minderjährige

- stille Einführung in Klassen oder große Vorstellung?

- Wissensvermittlung / Nutzung

Der Aufwand und die Tiefe ist von/durch die Schule steuerbar!

3. Entscheidung ob / weitere Vorgehensweise

Sobald der/die Verantwortliche hinter der Sache steht, kann dann die weitere Vorgehensweise besprochen werden.

Die Einführung von freien Messengern an Schulen kann in verschiedene Themenbereiche unterteilt werden, die aufeinander aufbauen. Bei allen Bausteinen sollte eine entsprechende Planungs- und Einführungsphase stattfinden:

1) “Messengerkompetenz”

Hierunter fällt alles, was mit der Information und Aufklärung im Rahmen des Unterrichts zusammenhängt.

Theoretische Inhalte:

- Was ist Kommunikation?

- Was macht WhatsApp? / Was sind freie Messenger?

- Was ist Interoperabilität und warum sind internationale Standards überall so wichtig?

- Was bedeutet Datenschutz und Privatsphäre?

- Was versteht man unter Metadaten? Warum sind diese für Firmen so interessant?

- Was ist Verschlüsselung und wie funktioniert diese prinzipiell?

- Auf welchen Geräten kann getextet werden?

- Mobbing, Datensicherheit, …

Praktische Inhalte:

- Anlage und Nutzen von Chat-Konten auf Smartphones und PC

- Verschlüsselung

- Datensicherung

- Netzwerkstrukturen, …

Generell gilt:

Im Vorfeld ist zu entscheiden (zu planen), welche Inhalte in welchen Fächern/Bereichen vermittelt werden sollen. Ob die Themen bereits aufbereitet präsentiert - oder im Unterricht selbst erarbeitet werden, liegt in der Eigenkompetenz der jeweiligen Lehrkraft.

2) “Messengernutzung”

Aktive Nutzung von freien Alternativen. Ziel sollte sein, unabhängig von der Nutzung von WhatsApp oder sonstigen zentralen Lösungen zusätzlich über einen freien Messenger erreichbar zu sein.

Mögliche Nutzergruppen:

- Schüler

- Klassengruppen

- Lerngemeinschaften

- Lehrkräfte (privat)

- Kollegium (Nutzung muß genehmigt werden)

3) “Technischer Betrieb”

Je nach fachlicher Kompetenz an der Schule - und Interesse seitens der Schüler - kann auch ein eigener Schulserver eingerichtet und betrieben werden. Als „Steigerung“ und Alternative für mögliche technische Lösungen könnte auch die quelloffene Socialmedia-Plattform „Movim“ (XMPP) (extern) oder eine quelloffene Team-Software wie „Mattermost“ (extern) in Frage kommen.

Für den Unterricht

>> Hier werden noch Inhalte und Dokumente beispielsweise zu „Privatsphäre vs. Datenschutz“, „Freie Software“ oder „Verschlüsselung“ gesucht. <<

Für Bildungseinrichtungen

| Unterrichtseinheit |

Unterlagen |

Vorlage/Muster für Information „virtuelles Klassenzimmer“

(Information über freie und anbieterunabhängige Messenger-/Videokonferenz-Systeme) |

Information (.PDF) (Druckversion 04/2020)

Information (.ODT) (Libre-Office-Datei; Version 04/2020) |

>> Hier werden noch weitere Inhalte und Dokumente wie z.B. „Administratives“, „Arbeitsanweisungen“, „Leitfäden“ oder „Schulregeln“ gesucht <<

Allgemein

Faltblatt

… zum Thema „Schulischer Datenschutz“:

Das Faltblatt kann in der aktuellen Version als Druckdatei direkt heruntergeladen und frei weitergegeben werden: Schulischer Datenschutz (extern) (PDF-Datei)

Quelle: Landesbeauftragter für den Datenschutz und die Informationsfreiheit Rheinland-Pfalz

Fragwürdige Empfehlungen im Faltblatt

In der aktuellen Version (Stand November 2019) ist formuliert:

„Sofern eine Lehrkraft es als notwendig erachtet, über Messenger mit Eltern, Schülerinnen und Schülern zu kommunizieren, kommen nur europäische Anbieter, die eine Ende-zu-EndeVerschlüsselung anbieten, in Betracht (z. B. Wire, Hoccer, Pidgin/OTR, Chiffry oder Threema).“

Warum explizit gerade diese Systeme als Beispiele genannt werden ist fragwürdig, denn …

- Wire hat den Hauptsitz in die USA verlegt,

- Hoccer ist nicht für Kinder/Jugendliche zu empfehlen (und hat den Betrieb im Mai 2020 eingestellt),

- Pidgin ist nur eine App und kein Anbieter/kein Messengersystem,

- Chiffry ist nur in einer sehr eingeschränkten Basisversion kostenlos und

- Threema ist ebenfalls nicht kostenlos.

- Zudem sind die meisten aufgeführten Systeme nicht quelloffen.

Alternativ zu „nur europäische Anbieter …“ könnte neutral formuliert werden:

„Im Geltungsbereich der DSGVO + Ende-zu-Ende-Verschlüsselung + open source von Server und Client“.

Dies wurde dem Landesbeauftragtern für den Datenschutz und die Informationsfreiheit Rheinland-Pfalz am 31.12.2019 mitgeteilt - bisher noch ohne Reaktion bzw. Änderung des Leitfadens.

Ergänzend wird an dieser Stelle auf die Forderungen der Politik und die Empfehlungen von diversen Datenschutzbeauftragten sowie die Informationen bei „Warum nicht?“ hingewiesen.

Exkurs: Unfreie Messenger

Am Markt gibt es verschiedene Anbieter, die kommerzielle Produkte für Schulen / Bildungseinrichtungen anbieten oder planen. Eine schöne Sammlung zu „Schulische Plattformen (Kommunikation)

als Alternativen zu WhatsApp“ von Mr. Tee gibt es >> hier << (extern). In diesem Padlet ist auch „schul.cloud“ aufgeführt …

schul.cloud / Stashcat

„schul.cloud“ mit Punkt (heinekingmedia) ist nicht mit “Schul-Cloud” mit Bindestrich und groß geschrieben (Hasso-Plattner-Institut) gleichzusetzten/zu verwechseln!

Hinter der schul.cloud (mit Punkt) verbirgt sich “Stashcat” der Fa. heinekingmedia: https://schul.cloud/sicherheit/technologie (extern)

Was evtl. gegen schul.cloud (stashcat) spricht: >> hier <<

IServ

Von der Firma IServ liegt folgende Information vom 19.11.2018 vor:

„Der [geplante] Messenger ist für die schulinterne Kommunikation gedacht. Er läuft auf den jeweiligen Servern der Schulen, wir selbst betreiben die Infrastruktur nicht. Er ist nicht für die private Kommunikation gedacht, wir treten damit nicht in den Wettbewerb mit Diensten wie Whatsapp. Eine Verbreitung über die jeweilige Schule hinaus ist also auch nicht unser Ziel. Selbst wenn wir in Zukunft die Möglichkeit implementieren würden, den Dienst nach außen hin zu öffnen, bleibt das in jedem Fall eine Entscheidung der Serverbetreiber, ob diese das tatsächlich möchten. Damit geht ja nicht nur Positives einher.“

Anmerkung: Weitere Anbieter/Produkte bitte >> hier << melden.

Gemeinsamkeiten

Allen Lösungen gemeinsam ist, daß der Benutzer für die Nutzung wieder eine neue, inkompatible Messenger-App installieren muß. Auch haben diese keine offenen Schnittstellen, die das Bundesjustizministerium fordert (Offenes WhatsApp) und der Quellcode ist nicht einsehbar.

Interessant in diesem Zusammenhang ist auch das Thema, ob/wie berufliche Nachrichten auf privaten Geräten erlaubt sind.

| - Lesezeit ganze Rubrik: 48 Minuten - |

Anbieterabhängige, unfreie Messenger wie WhatsApp haben in unserem Rechtsstaat als Wirtschaftsfaktor eine legitime - wenn auch zu Recht umstrittene - Rolle. Dennoch ist eine freie und anbieterunabhängige Kommunikation beim Chatten gesellschaftlich erstrebenswert, so wie das bei E-Mail, Telefon oder Mobilfunk schon immer selbstverständlich ist. Abhängigkeiten von zentralen Instanzen können hier fatale Folgen haben.

Auf Grund der aktuellen Dominanz von WhatsApp (zumindest in Europa) kann sich freier Chat nur weiterentwickeln und etablieren, wenn jeder einzelne die Bereitschaft zeigt, seinen Kontakten zumindest 1 freie Chatmöglichkeit als Kommunikationskanal anzubieten.

Paradoxerweise führt die Nutzung von geschlossenen WhatsApp-Alternativen als Ergänzung zu WhatsApp nicht zu einer Schwächung der marktbeherrschenden Situation - sondern der Platzhirsch wird dadurch gestärkt.

Auch ist es in der Regel so, dass die Mehrzahl der Privatnutzer in Europa (99% ?) WhatsApp aktuell nicht löschen wollen/können. Es wird nicht tatsächlich nach einer “Alternative” und Ersatz gesucht - sondern nach einer unabhängigen und/oder datenschutzfreundlichen Ergänzung, die die Privatsphäre respektiert.

Um frei zu Chatten muss man Messenger nicht wie Briefmarken sammeln. Auch wenn es heutzutage leicht fällt, mal eben noch diese oder jene App zu installieren, so bedeutet jede zusätzliche Installation doch einen gewissen Ressourcenverbrauch (Energie, Rohstoffe, Speicherplatz, Zeit). Deshalb habe ich für beide Gruppen jeweils eine Empfehlung:

WhatsApp-Ersatz

Ich schätze den Anteil in der Bevölkerung derer, die tatsächlich einen Ersatz für WhatsApp suchen (und WhatsApp löschen wollen) als extrem gering ein.

Für diese (kleine) Gruppe empfehle ich ausschließlich “anbieterunabhängigen, freien Chat” und nicht eine Insellösung wie Signal, Telegram, Threema, Viber usw.

Warum?

Alle diese selbsternannten Alternativen werden auf Grund ihrer zentralen Struktur nie die Erreichbarkeit wie WhatsApp (oder ein offenes Chatsystem) haben und man löst nicht das Problem der Abhängigkeit.

WhatsApp-Ergänzung

Alle Privatnutzer, die WhatsApp derzeit nicht löschen wollen oder nicht löschen können empfehle ich, neben WhatsApp keine X weiteren unfreien Lösungen zu installieren. Hier ist es besser, seinen Kontakten zumindest einen freien Messenger als Ergänzung anzubieten, um auch unabhängig und datenschutzfreundlicher erreichbar zu sein:

Empfehlung

Als echte Alternative zu WhatsApp mit dem größten Potential kann deshalb mit gutem Gewissen normaler „Chat” (normal = auf der Basis von internationalen Standards) empfohlen werden, da hierdurch die oft geforderte Interoperabilität ermöglicht wird.

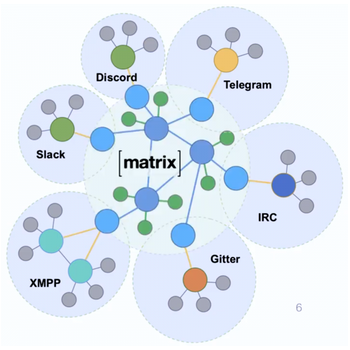

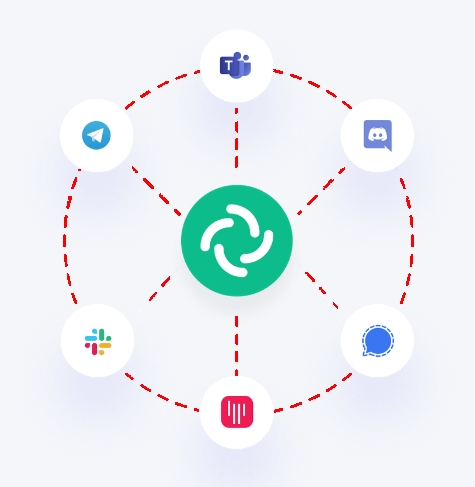

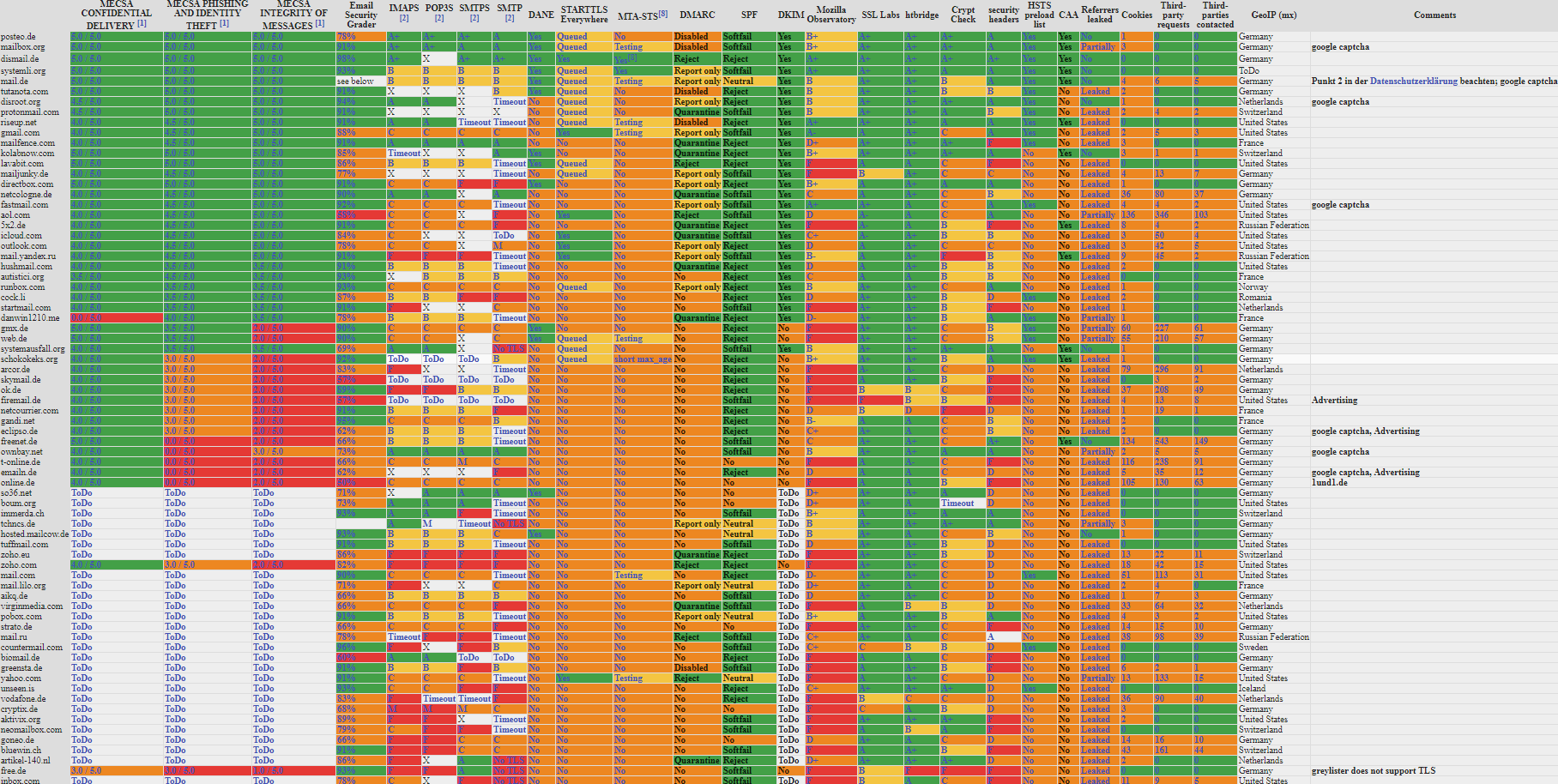

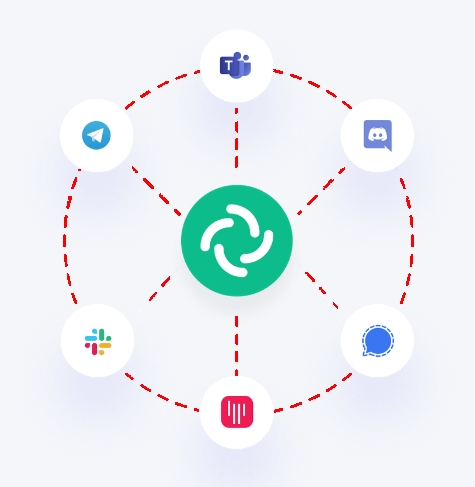

Für Unternehmen oder Behörden bietet sich der Einsatz von Matrix als Teammessenger an, da hier eine Brücke zum Chatstandard möglich ist.

Natürlich gibt es zu jedem System neben Anhängern auch Kritiker, die einzelne Punkte bemängeln oder es als Ganzes ablehnen. Gründe hierfür können konzeptioneller Art sein, technische Rahmenbedingungen oder auch in der Privatsphäre oder dem Datenschutzes liegen. Jeder Nutzer hat eigene Anforderungen und eigene Maßstäbe an ein Messengersystem und wie so oft, kann man nicht alles gleichzeitig haben.

Kurz: Es gibt unterschiedliche Meinungen und nicht den „besten“ Messenger.

Verwaltung / BOS / Medien

Vorwort

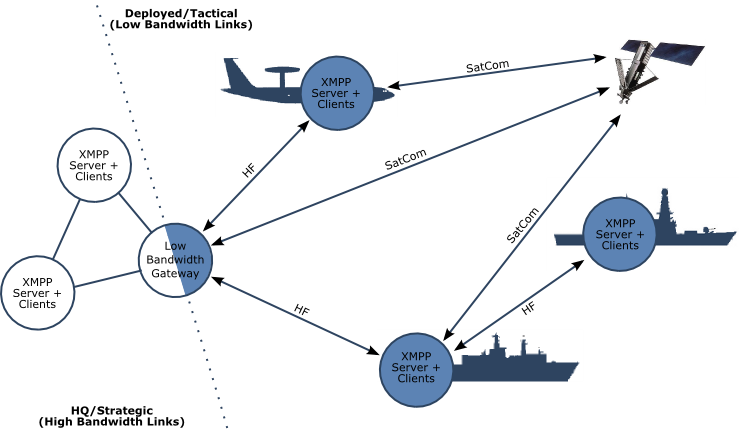

In der öffentlichen Verwaltung - aber auch bei Behörden und Organisationen mit Sicherheitsaufgaben (BOS / BORS) - wird am Einsatz von Messengern gearbeitet oder es sind teilweise bereits unterschiedliche Lösungen im Einsatz. Allen gemeinsam ist der nachvollziehbare Wunsch, einfach und sicher Informationen auszutauschen.

Leider ist es bei „Chat“ so, dass es zwar öffentlich zugängliche und herstellerunabhängige Systeme gibt - so wie das bei E-Mail, Telefon oder Mobilfunk selbstverständlich ist - allerdings steht hier keine Firma mit entsprechendem Werbebudget im Hintergrund.

Das bedeutet wiederum, dass auf Grund von fehlendem Wissen auf glitzernde (Werbe-)Aussagen von Firmen vertraut und viel Geld doppelt oder gar mehrfach für Spezialentwicklungen ausgegeben, die nicht der Öffentlichkeit zu Gute kommen, sondern Firmeneigentum und nur gegen Bezahlung nutzbar sind. Der Markt wird dadurch sehr lukrativ.

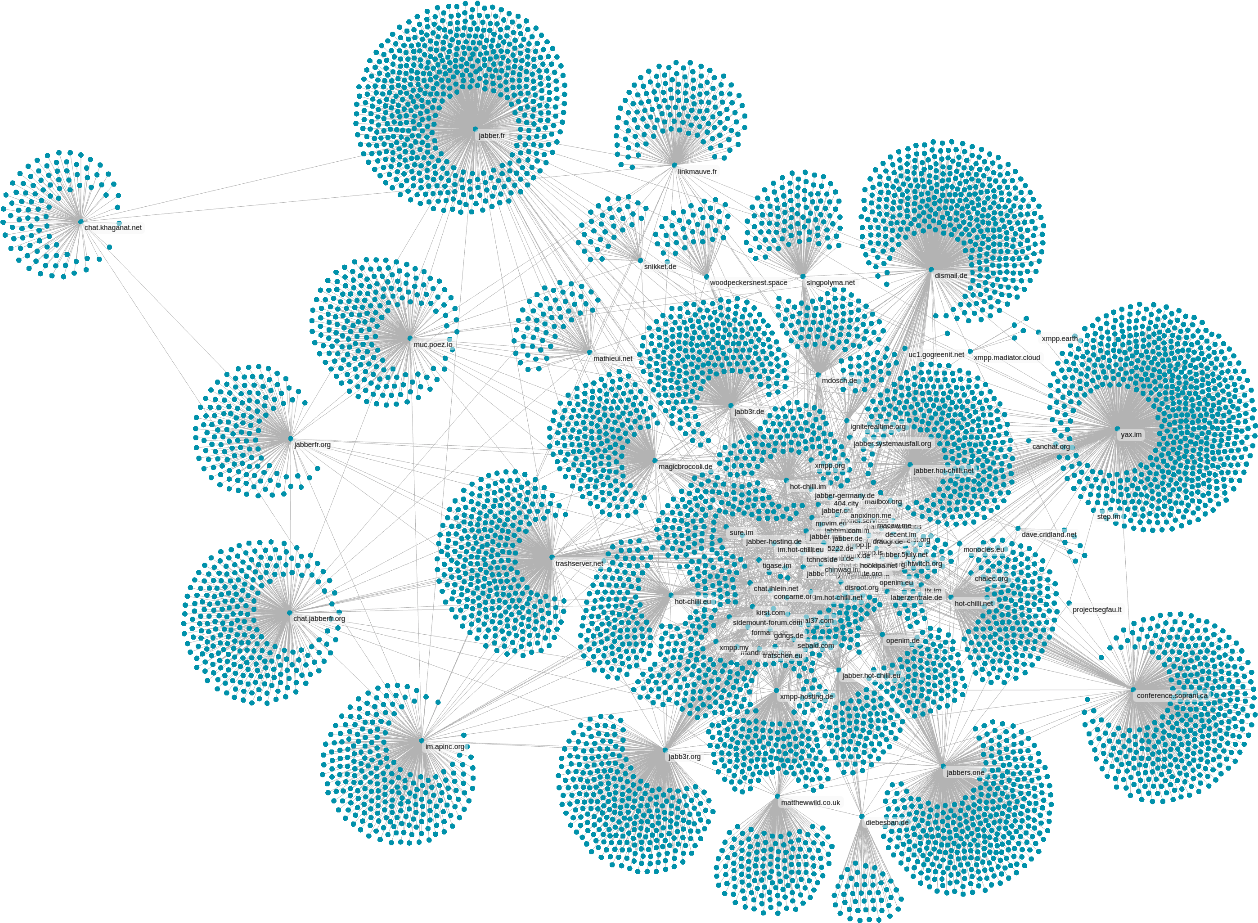

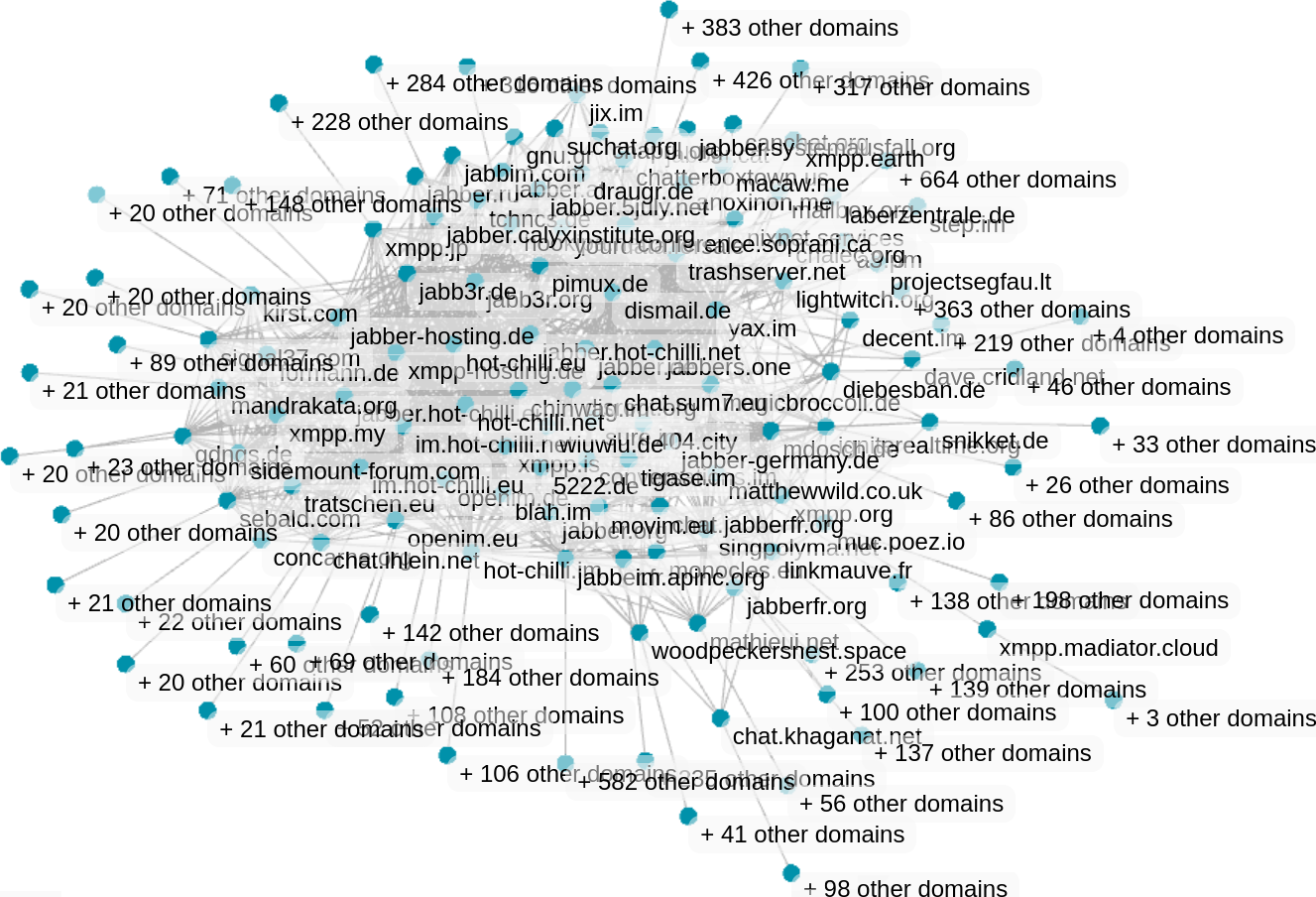

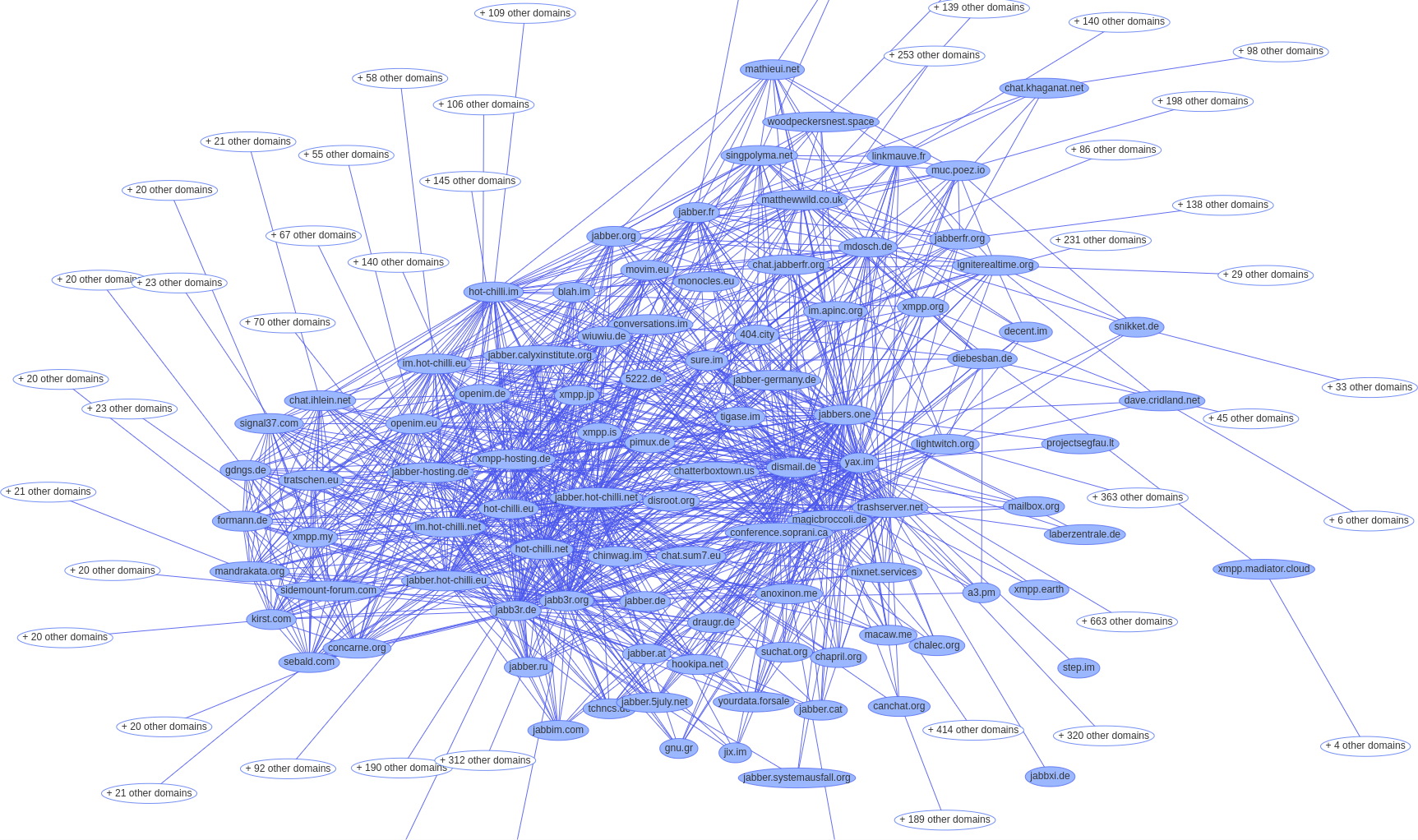

In der Folge gibt es gerade in diesem wichtigen Bereich viele verschiedene Projekte, die jedoch untereinander nicht föderieren bzw. nicht kompatibel sind. Auch ist (mir) nicht bekannt, ob mit Nutzern des jeweiligen Systems auch außerhalb der Verwaltungseinheit kommuniziert werden kann. Hier bin ich um jede Information dankbar!

Um die Vielfalt bzw. das Durcheinander zu veranschaulichen, folgt eine Übersicht der mir derzeit bekannten, im Einsatz befindlichen oder geplanten Messengern in öffentlichen Verwaltungen und „BOS“. Allein hier sind schon über 10 verschiedene Systeme aufgeführt!

In der Öffentlichkeit (und in der Verwaltung) wird noch zu wenig zwischen unfreien, zentralen Systemen auf der einen Seite und freien, dezentralen Systemen auf der anderen Seite unterschieden. Deshalb ist das nachfolgend entsprechend mit vermerkt …

Deutschland

Bundesweit

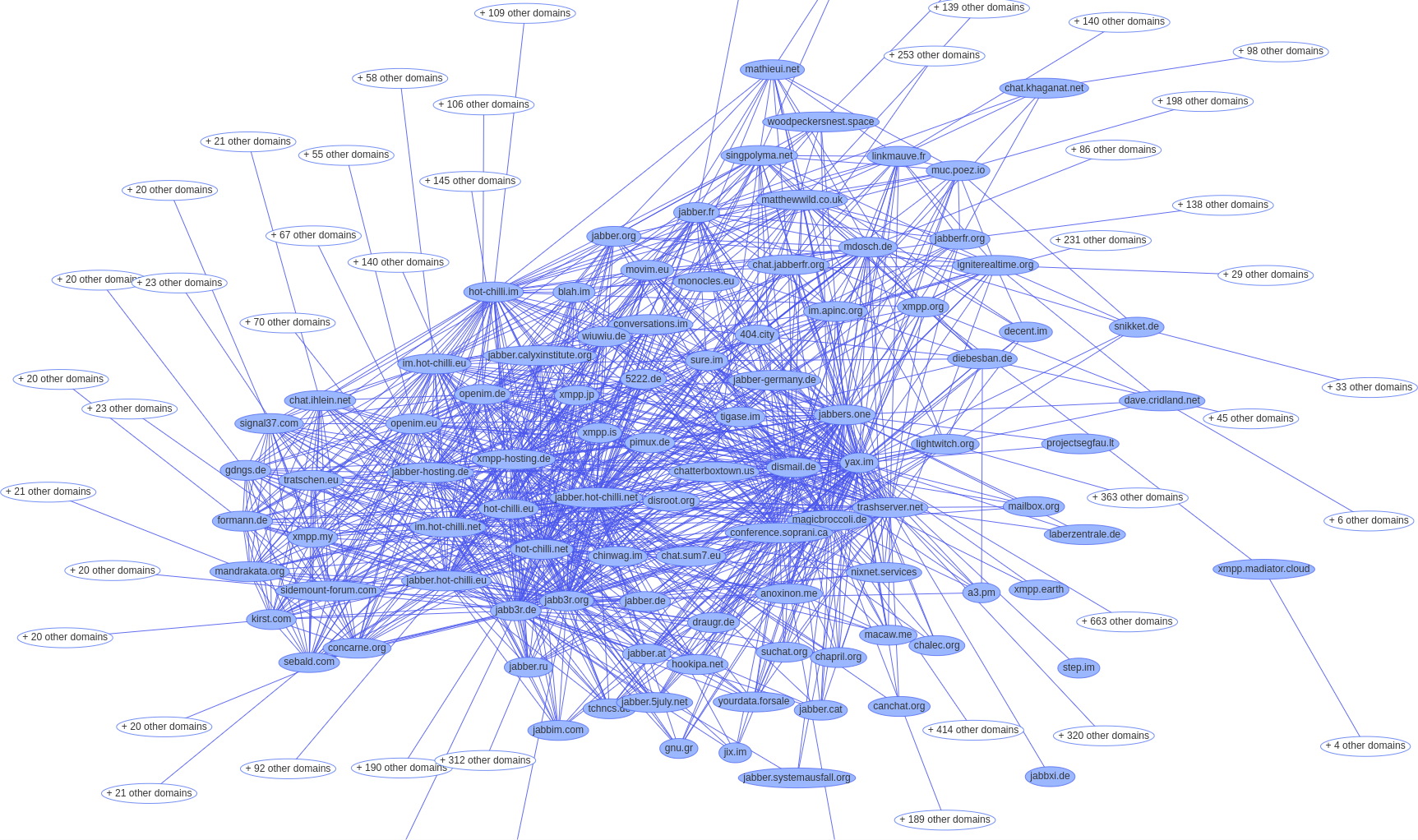

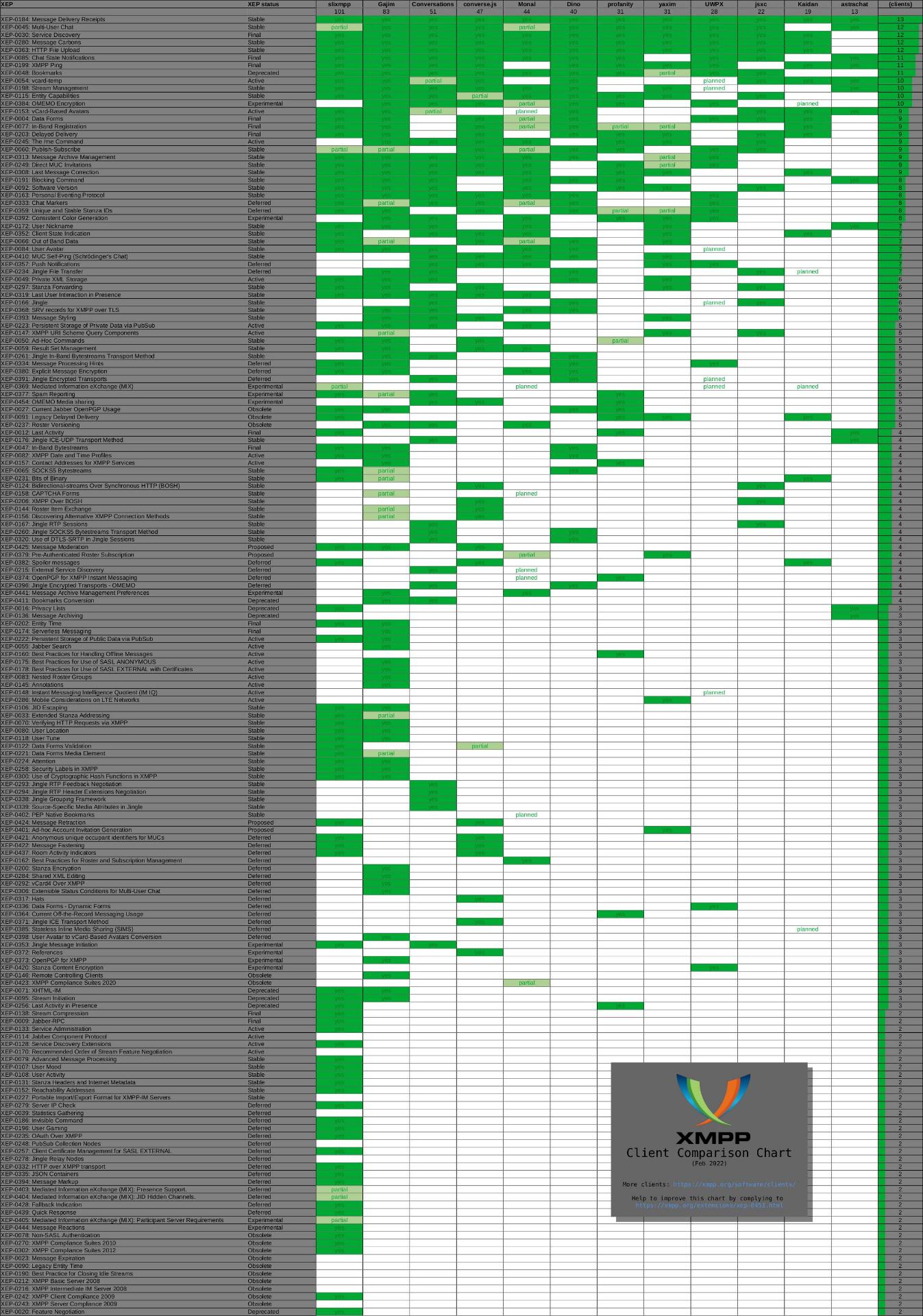

Bundespolizei: „MOKA“ („Jabber(XMPP)“) - quelloffen, frei, zentral

„Bei der Bundespolizei befindet sich derzeit ein auf dem offenen Protokollstandard XMPP (Extensible Messaging and Presence Protocol) basierender Messengerdienst im Probebetrieb. Dieser Standard ermöglicht auch die Kopplung verschiedener Messengerdienste (vergleichbar wie bei E-Mail, Stichwort: Föderationsfähigkeit), so dass von Seiten der Bundespolizei kein Bedarf für die Einführung eines behördenübergreifenden Messengerdienstes gesehen wird. Stattdessen könnte eine verbindliche Festlegung auf einen Protokollstandard wie XMPP erfolgen, so dass eine behördenübergreifende Messengerkommunikation mit (ggf.) unterschiedlichen Messengerlösungen möglich wird (vergleichbar wie im Bereich der E-Mail-Kommunikation). Die Bundesregierung wird diese Einschätzungen der Bundespolizei mit Abschluss des Probebetriebs bewerten und gegebenenfalls weitere Maßnahmen prüfen.“

Quelle: Antwort der Bundesregierung zu Polizei im digitalen Zeitalter (extern) vom 14.11.2019

Vgl. auch: Antwort der Bundesregierung zu Digitalfunk und Einsatzkommunikation (extern) vom 11.09.2018

Zuletzt bei der Bundespolizei erwähnt im Jahresbericht 2020 (extern) auf Seite 48 vom 02.11.2021

Aber: Vermutlich ist keine Föderation mit anderen Servern möglich. Hier bitte ich um eine Information oder Korrekturmitteilung, falls das doch der Fall sein sollte.

Bundeskriminalamt: „SE-Netz“ (SE = Spezialeinheiten) - unfrei, zentral, Firmeneigentum

„Das BKA wurde durch den AK II mit der Bereitstellung eines zentralen Einsatzkommunikations- und Unterstützungssystems (EKUS) für die Spezialeinheiten der Polizeien des Bundes und der Länder beauftragt. Als Produkt wurde durch den AK II die Software „SE-Netz“ des Fraunhofer-Instituts für Verkehr und Infrastruktur (Fh-IVI) festgelegt. Gegenwärtig erfolgt der Aufbau des Zentralsystems im BKA, die Datenanbindung der EKUS-Teilnehmer sowie die Ertüchtigung des Produkts im Hinblick auf Zentralsystemfunktionalitäten durch den Hersteller.“

Quelle: Antwort der Bundesregierung zu Polizei im digitalen Zeitalter (extern) vom 14.11.2019

Vgl. auch: Antwort der Bundesregierung zu Digitalfunk und Einsatzkommunikation (extern) vom 11.09.2018

Bundeswehr:

- „BwMessenger“ (Matrix-Protokoll - frei, zentral, quelloffen)

Quellen:

heise.de (extern) vom 24.12.2019

bwi.de (extern) vom 18.11.2020

Aber: Wird nur Bundeswehr-intern genutzt; keine Interoperabilität; keine Föderation mit anderen Servern; kein Einsatz von Brücken zu anderen Systemen. Hier bitte ich um eine Information oder Korrekturmitteilung, falls das doch der Fall sein sollte.

- „Facebook“ (zentral, unfrei) als Marketing-Instrument

Quelle: team-hr.de (extern) von 2019

Diverse Ministerien: „Wire“ für VS-NfD (?)

- Ausgehend vom Kanzleramt nutzen mehr als 30 Ministerien und Behörden den Messenger Wire für Verschlußsachen, Informationen Nur für den Dienstgebrauch (VS-NfD)

Quelle: BSI Magazin - Ausgabe 2020 / 02 - vom 15.12.2020 (extern, PDF-Datei ca. 9 MB, auf Seite 10)

Im Papier heißt es u.a.:

„_Die Auswahl reduziert sich jedoch drastisch, wenn neben Benutzerfreundlichkeit auch Aspekte wie IT-Sicherheit oder Datenschutz eine Rolle spielen und Informationen ausgetauscht werden sollen, die nach der VSA „VS - Nur für den Dienstgebrauch“ eingestuft sind. Für eine sichere Kommunikation zwischen Teilnehmerinnen und Teilnehmern innerhalb der Netze des Bundes (NdB) und dem offenen Netz bleibt schließlich keine der modernen Lösungen übrig._“

Die Behauptung „es bleibt schließlich keine moderne Lösung übrig“ scheint von Lobbyisten zu stammen, denn sie stimmt nicht. Seit Jahren gibt es bewährte Systeme und internationale Standards hierfür.

Auch ist es nicht so, daß Wire zugelassen wäre, sondern es ist (wie andere Produkte) auch nur innerhalb des für VS-NfD zugelassenen Netzes erlaubt. Sollte es ein tatsächliches Zulassungsdokument geben, würde mich dieses sehr interessieren. >> Kontakt <<

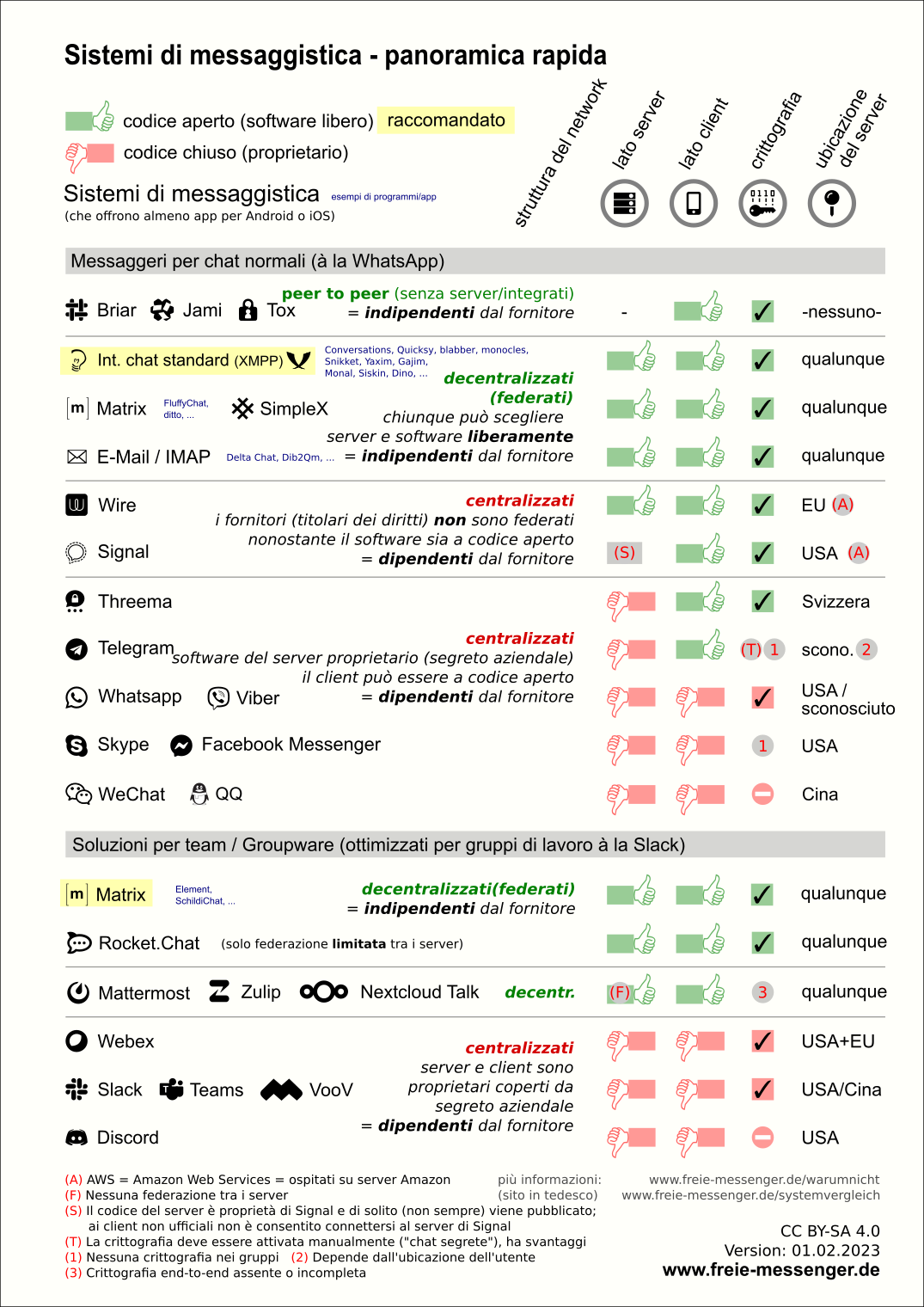

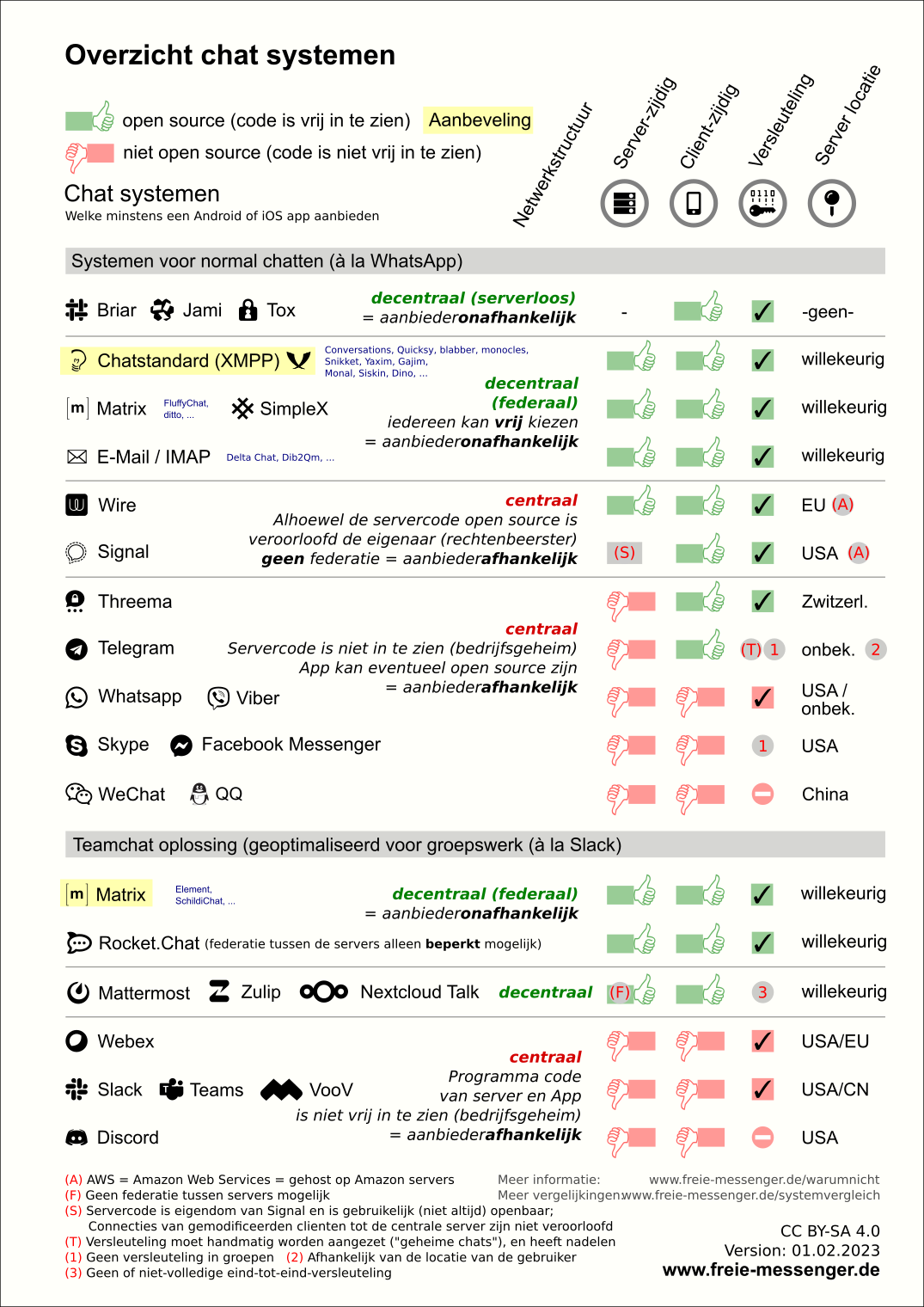

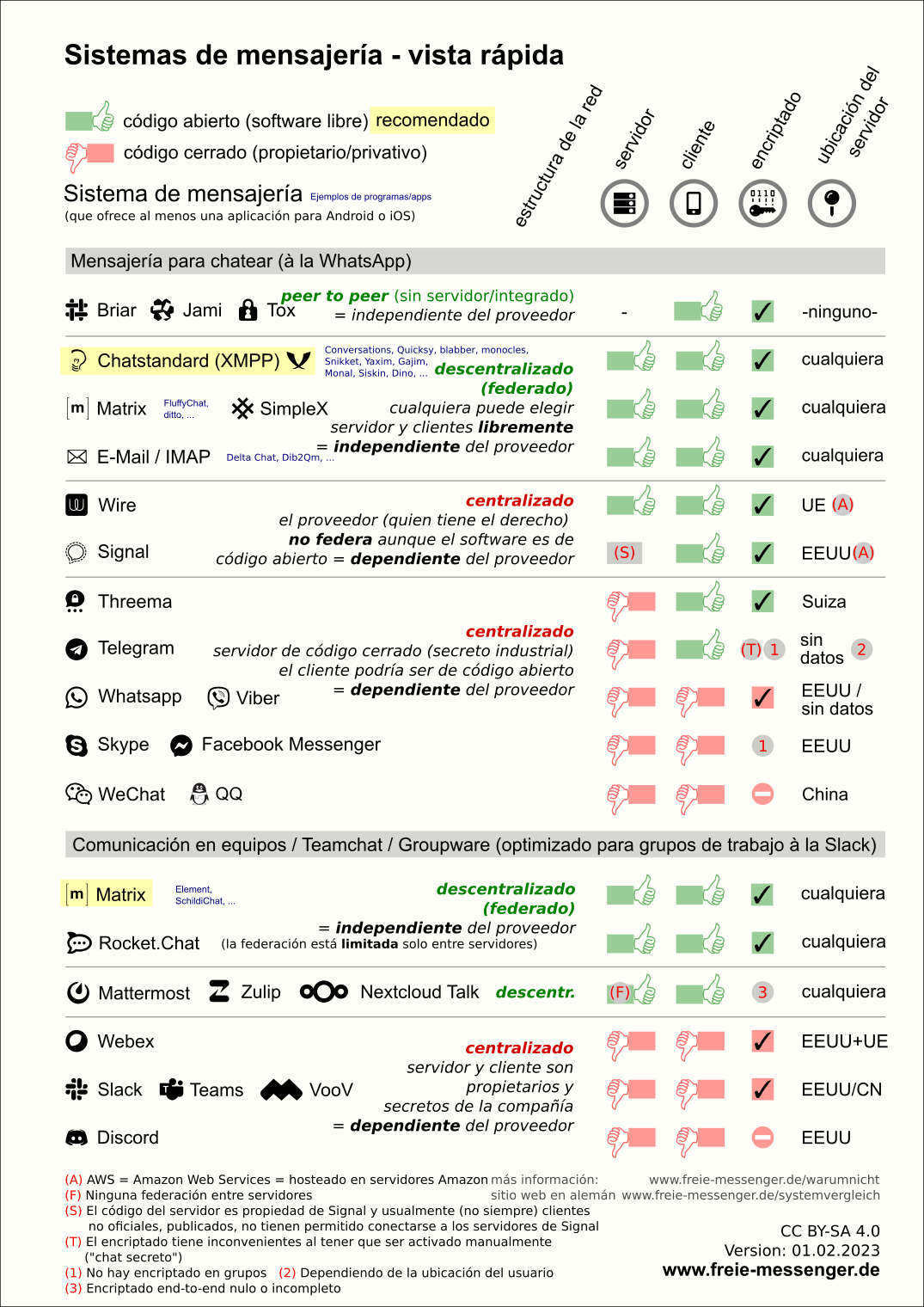

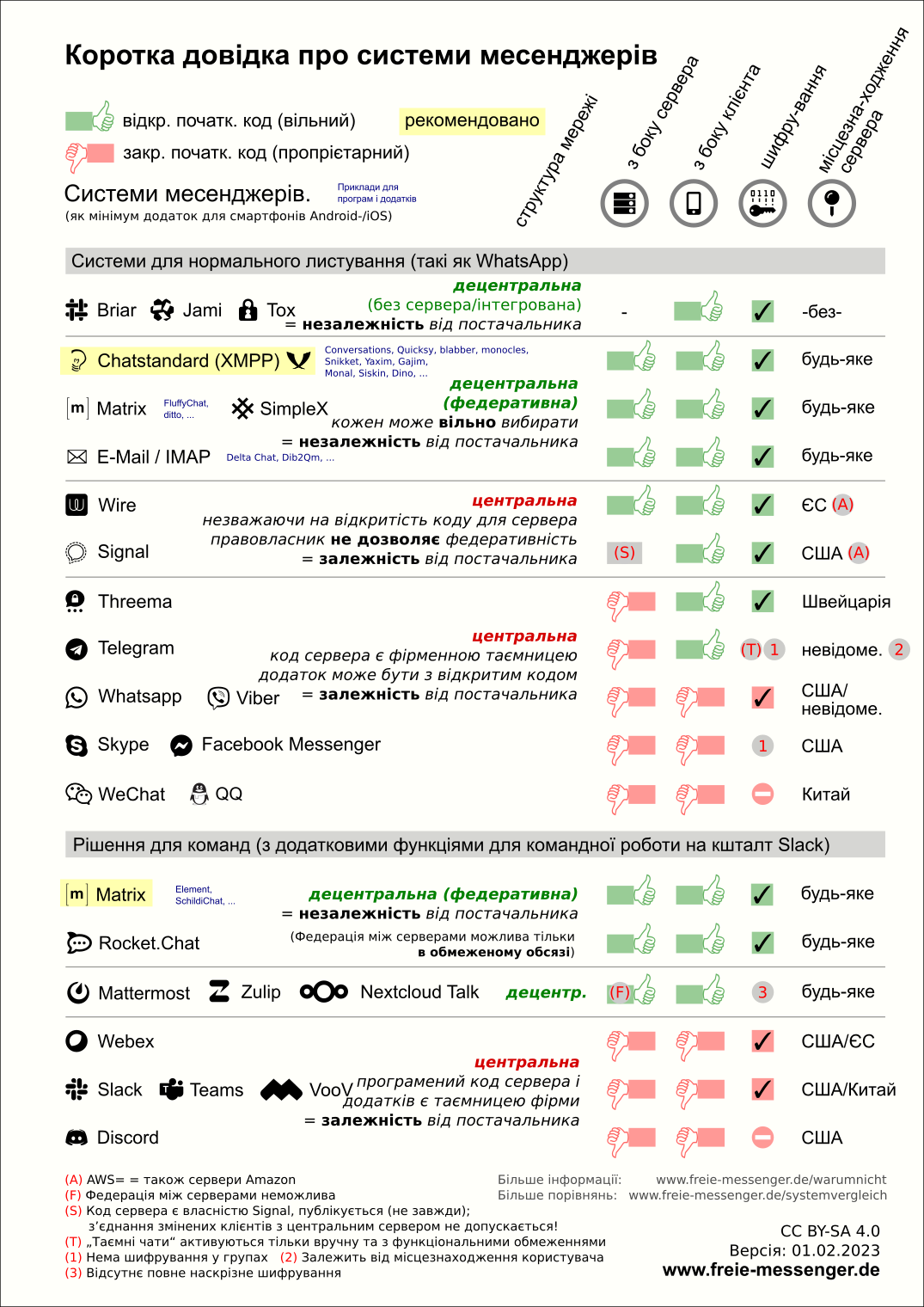

Querverweise: Empfehlung (s.u.), Schnellübersicht Messengersysteme

BundesMessenger

Souveränität und Sicherheit und Freiheit. Freier Messenger für die öffentliche Hand.

Der BundesMessenger ist eine sichere Messaging-Lösung für die Öffentliche Verwaltung. Von der BWI für die Behörden in Deutschland. Die Beta Phase ist aktiv.

In den häufig gestellten Fragen (HGF/FAQ) findet sich der Hinweis, daß hierfür Matrix verwendet wird bzw. der Messenger der Bundeswehr (BwMessenger) als Vorlage genommen wurde.

Da der Bundeswehr-Messenger ausschließlich für Angehörige der Bundeswehr ist, kann davon ausgegangen werden, daß der BundesMessenger ebenfalls keine interoperable Lösung ist und ebenfalls ausschließlich für bestimmte Verwaltungseinheiten und vermutlich nicht für die Kmmunikation auch mit den Bürgern ist. Schade. So wie es aussieht, wird es wieder keinerlei standardisierte Schnittstelle “nach außen” geben.

Es wird ausdrücklich darauf hingewiesen, daß es sich das Projekt noch in der Beta-Phase befindet. Trotzdem wäre etwas mehr Information gut. Antworten auf Fragen wie z.B. …

- Wann hat die Betaphase begonnen/bis wann geht diese?

- Wer ist beteiligt?

- Gibt/gab es eine Ausschreibung?

- Was sind/waren die Vorgaben/Rahmenbedingungen?

- Sprechen evtl. Datenschutzgründe gegen eine generelle Öffnung? Welche konkret?

- Wichtig: Ist / wie ist eine offene Kommmunikation von Bürgern und Verwaltung geplant?

- Ergänzende Informationen zur Interoperabilität bzw. zur Nutzung von internationalen Standards/Brücken?

… wären interessant zu wissen.

Es bleibt zu hoffen, daß im Rahmen der Betaphase eine funktionierende und zuverlässige Brücke zum Chatstandard (XMPP) entwickelt/sichergestellt wird, denn eine weitere rein verwaltungsinterne Messengerinsel wäre nicht wirklich “für alle” bzw. Interoperabilität nur auf dem Papier und schönes Marketing.

Es wird also spannend, ob am Ende der Betaphase auch die Interoperabilität durch Nutzung von internationalen Standards nach vorne gebracht wird.

“Souveränität und Sicherheit und Freiheit. Freier Messenger für die öffentliche Hand”

ist gut.

“Souveränität und Sicherheit und Freiheit. Freie Messenger für alle (auch die Bürger)”

wäre besser.

Quelle: https://messenger.bwi.de/bundesmessenger (extern; 22.12.2022)

Bundesländer

Baden-Württemberg: Threema (unfrei, zentral, Firmeneigentum)

Mit dem Pilotprojekt Messenger testet das Kultusministerium den pädagogischen Einsatz des Instant Messengers „Threema“ für die Schulen in Baden-Württemberg. Insgesamt nehmen 13 Schulen am Projekt teil. „Wir wollen die digitale Kommunikationsform dort einsetzen, wo sie pädagogisch und organisatorisch sinnvoll ist“

Quelle: km-bw.de (extern) vom 22.11.2019

Bayern:

- „TeamWire“ (unfrei, zentral, Firmeneigentum)

Quelle: stmi.bayern.de (extern) vom 16.05.2017

Quelle: heise.de (extern) von 05/2017

- „ByCS-Messenger“ (frei, zentral, basiert auf Element/Matrix, keine Interoperabilität, keine Matrix-interne Föderation)

Eine verpflichtende Nutzung für Schüler gibt es nicht - ggf. gilt für Lehrkräfte eine Verpflichtung für die dienstliche Kommunikation.

Aus den Nutzungsbedingungen: „Eine Nutzung für private Zwecke ist nicht zulässig.“

Quelle: bycs.de (extern) vom 04.02.2024

Aber: Keine Interoperabilität und vermutlich ist auch hier wie bei den anderen ‘großen’ Matrix-Instanzen keine Föderation (Kommunikation zwischen Nutzern verschiedener Matrix-Instanzen) aktiviert und somit unterbunden. Hier bitte ich um eine Information oder Korrekturmitteilung, falls das doch der Fall sein sollte.

Rheinlandpfalz: „poMMes“ (unfrei, zentral, Firmeneigentum)

Kurz für polizeilicher Multimedia Messenger – ist ein vom Polizeipräsidium für Einsatz, Logistik und Technik (PP ELT) in Mainz entwickelter Messenger

Quelle: e-recht24.de (extern) vom 31.05.2019

Niedersachsen: „NIMes“ (unfrei, zentral, Firmeneigentum; Basis: „Stashcat“)

Quelle: polizei.niedersachsen.de (PDF-Datei; extern) proPolizei Heft 04/2018

Nordrhein-Westfalen: „Logineo“ (frei, zentral, basiert auf Element/Matrix, keine Interoperabilität, keine Matrix-interne Föderation)

In NRW können Schulen Matrix über Server des Landes nutzen (Logineo NRW Messenger) mit gekoppeltem Jitsi.

Quelle: Schulministerium NRW (extern)

Aber: Förderation gibt es dabei jedoch nicht; die Instanzen sind abgeschottet. Es soll Überlegungen geben, die Instanzen soweit zu öffnen, dass zumindest eine Kommunikation zwischen Lehrkräften verschiedener Schulen möglich ist. Ob das jedoch tatsächlich kommt, muß abgewartet werden. Die Instanzen sind auch sonst stark eingeschränkt: Lehrer können Klassenchats öffnen; Schüler haben keine Möglichkeit, unabhängig davon untereinander zu kommunizieren.

Schleswig-Holstein und Hamburg: „Element Matrix“ (frei, zentral, basiert auf Element/Matrix, keine Interoperabilität, keine Matrix-interne Föderation)

„Similarly Dataport, a major IT service provider for public administration in Germany, will shortly begin to deploy a Matrix-based solution offering open source collaboration to 500k users across public offices and education throughout Schleswig-Holstein and Hamburg. The deployment, aimed at improving the region’s digital sovereignty, includes secondary schools and further education establishments in time for the September term. So far as we know, 500K users makes this the biggest single messaging and collaboration implementation in the world.“

Quelle: element.io (extern)

Aber: Keine Interoperabilität und vermutlich ist auch hier wie bei den anderen ‘großen’ Matrix-Instanzen keine Föderation (Kommunikation zwischen Nutzern verschiedener Matrix-Instanzen) aktiviert und somit unterbunden. Hier bitte ich um eine Information oder Korrekturmitteilung, falls das doch der Fall sein sollte.

Hessen: „HePolChat“ (unfrei, zentral, Firmeneigentum; Basis: „Stashcat“)

Lokal und Regional

Rathäuser, Landkreise, TV- und Radiosender, Presse u.ä. verwenden oft

- „WhatsApp“ (!) (unfrei, Firmeneigentum) und manchmal

- „Telegram“ (unfrei, Firmeneigentum).

Auch auch hier wäre zumindest die ergänzende Nutzung von öffentlichen Chat-Standards in der Kommunikation angebracht.

Schweiz

- „IMP“ (Instant Messenger Police) bei fast allen Polizeikorps (Code ist Firmengeheimnis; kostenpflichtig)

Quelle: Herstellerseite „abraxas“ (extern) Stand 01/2020

- „Threema“ bei der Verwaltung (Bundesamt für Informatik (BIT)) (kostenpflichtige Variante, Code ist Firmengeheimnis)

Quelle: golem.de (extern) vom 14.02.2019

Frankreich

- „Tchap“ für Französische Regierung (Matrix-Protokoll) (frei, zentral)

Quelle: heise.de (extern) vom 21.04.2019

Aber: Keine Interoperabilität und vermutlich ist auch hier wie bei den anderen ‘großen’ Matrix-Instanzen keine Föderation (Kommunikation zwischen Nutzern verschiedener Matrix-Instanzen) aktiviert und somit unterbunden. Hier bitte ich um eine Information oder Korrekturmitteilung, falls das doch der Fall sein sollte.

Europa

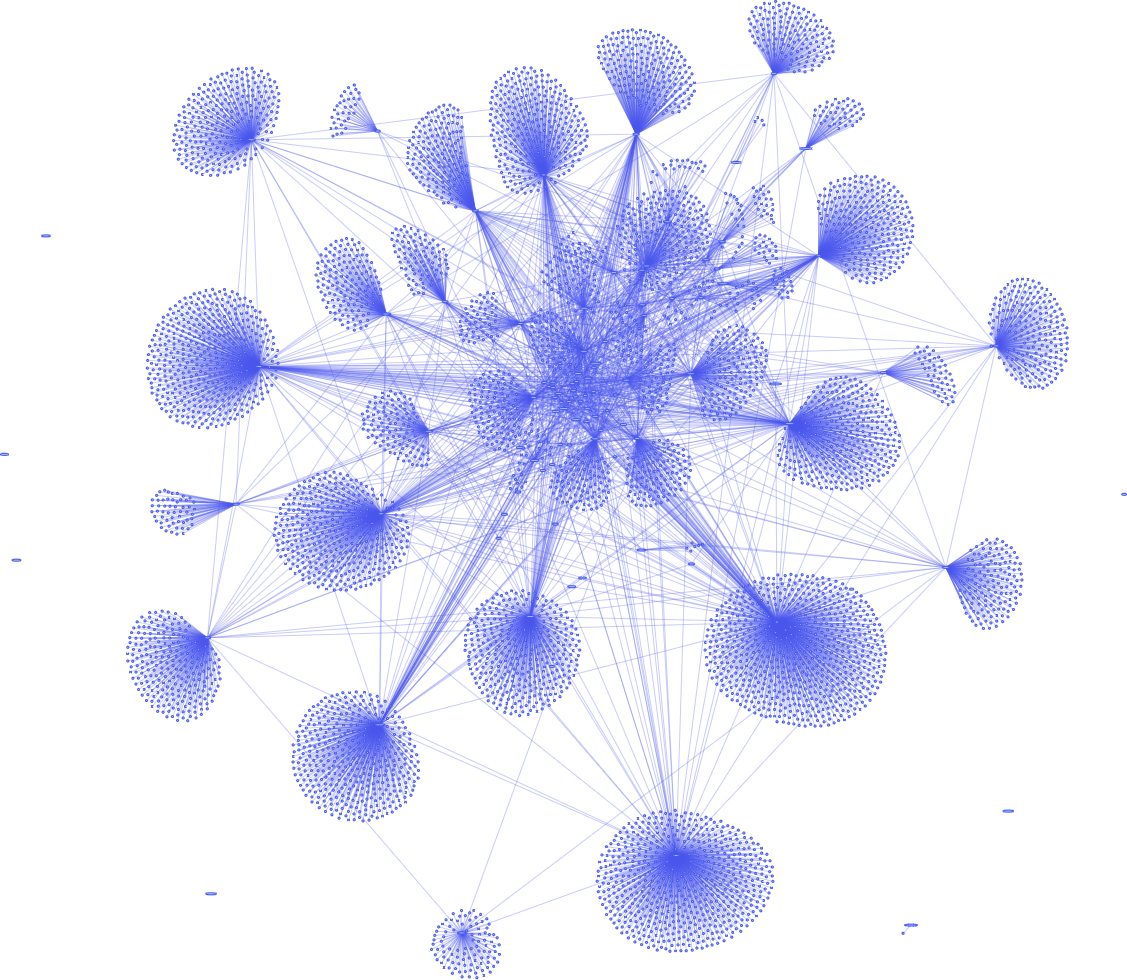

Auf europäischer Ebene wird in der NATO zumindest der freie Chatstandard (XMPP) eingesetzt.

Aber: Auch hier ist vermutlich keine Föderation aktiviert.

Sonstige

Die bisher genannten Lösungen kommerzieller Anbieter sind nicht abschließend. Es gibt es noch weitere wie z.B. govchat (extern) (unfrei).

Empfehlungen für freien Chat

Von verschiedensten Stellen wird auf allenen Ebenen freie Software (=freier Chat) gefordert oder empfohlen:

Bundesjustizministerium (BMJV)

Forderung für Öffnung und Dezentralisierung der Messengerdienste.

Bundesdatenschutzbeauftragter

„Behörden und Unternehmen, die meiner Aufsicht unterstehen, rate ich regelmäßig davon ab, WhatsApp zur internen Kommunikation zu nutzen. Aus meiner Sicht sollten die Bundesbehörden einen eigenen datenschutzfreundlichen Messenger entwickeln bzw. sich an der Weiterentwicklung eines freien Messengers beteiligen, der dann schrittweise auch für die Kommunikation mit den Bürgern geöffnet werden könnte. Hierbei bietet sich die Entwicklung auf Open-Source-Basis natürlich in besonderem Maße an.“

Quelle: Pers. Schreiben vom 29.10.2019

Datenschutzbeauftragte aus anderen Bereichen

Aber auch Datenschutzbeauftragte aus der Wirtschaft oder den Kirchen empfehlen freien Chat. Hier ein Beispiel der Kirche:

„Die Entwicklung sowie der Einsatz und Betrieb eines eigenen Messenger-Dienstes in Kirche und Diakonie auf Basis von etablierten und frei zugänglichen Protokollen auf föderalen Servern wäre aus Sicht des

Beauftragten für den Datenschutz der EKD die beste Lösung und wird daher empfohlen.“

Quellen:

Parteien stehen zu offenem Quellcode

Fast alle Parteien sind sich einig, dass „public money - public code“ (extern) ein wichtiger Bestandteil bei IT-Entscheidungen sein sollte. Mit öffentlichen Geldern entwickelte Software soll als Freie Software allen Zugute kommen. Nun hat sich sogar die CDU angeschlossen und das in ihrem Parteitagsbeschluß im November 2019 in das Programm mit aufgenommen:

„Die offenen und gemeinsam entwickelten Standards des Internets und die offenen Schnittstellen sind die Prinzipien, die wir für die Digitalisierung Deutschlands heranziehen. Nur durch Offenheit entsteht Wettbewerb, nur durch Offenheit können neue Akteure im Wettbewerb die Platzhirsche herausfordern. Deshalb gilt künftig für alle (öffentlichen) Digitalisierungsprojekte in Deutschland: Auftragsvergabe und Förderung sind an die Einhaltung der Prinzipien Open-Source und offene Standards gebunden. Durch öffentliche Mittel finanzierte Software soll allen Bürgern dienen. Zusätzlich sollen freie und offene APIs den Zugang für unabhängige Entwicklungen erleichtern.“

Bundesregierung

Wenige Tage nach dem Parteitagsbeschluß unterstreicht Bundeskanzlerin Merkel die Forderung in der Generaldebatte im Bundestag:

”… Das bedeutet aber als erstes mal, dass ich alles digitalisiert vorhanden habe, dass ich weiß, was ich habe. Wir sind dafür und ich kucke gerade Nadine Schön an, dass wir das auch möglichst im offenen, im ‘Open-Data’-Bereich machen - als ‘Open Source’ - dass das durchschaubar ist. Aber meine Damen und Herren, dass man daraus neue Produkte machen kann, dafür brauchen wir noch einen Kulturwandel in Deutschland der versteht, dass das dringlich ist. Und ich habe den Eindruck, dass wir da viel, viel zu langsam sind. Und dass wir sozusagen als Abgeordnete die Botschafter sein sollten ‘verschlaft diese Zeit nicht’, sonst werden Wertschöpfungsmodelle an uns vorbeigehen und wir werden zur verlängerten Werkbank - das ist meine ganz große Sorge aber ich glaube als Bundesregierung sind wir jetzt auf dem richtigen Weg. …”

Quelle: Video von invidio.us (extern)

Bildungswesen

Der Landesbeauftragte für den Datenschutz und die Informationsfreiheit Rheinland-Pfalz hat ein Faltblatt zum schulischen Datenschutz veröffentlicht. Hier heißt es u.a.:

„Zur schulischen Kommunikation zwischen Lehrkräften und Schülerinnen und Schülern steht den Schulen u. a. eine landeseigene, kostenfreie, auf Moodle basierende Lernplattform zur Verfügung: http://lernenonline.bildung-rp.de (extern) Diese gewährleistet die Datensicherheit durch die Verwendung eines landeseigenen Servers. Sofern eine Lehrkraft es als notwendig erachtet, über Messenger mit Eltern, Schülerinnen und Schülern zu kommunizieren, kommen nur europäische Anbieter, die eine Ende-zu-EndeVerschlüsselung anbieten, in Betracht (z. B. Wire, Hoccer, Pidgin/OTR, Chiffry oder Threema).“

Quelle: Faltblatt Stand Nov. 2019

Anmerkung:

Der Herausgeber wurde darauf hingewiesen, dass Wire den Hauptsitz in die USA verlegt hat, Hoccer nicht für Kinder zu empfehlen ist (Ergänzung: Hoccer hat den Dienst im Mai 2020 eingestellt!), Pidgin nur ein mögliches Programm eines freien Messengersystem ist, Chiffry nur in einer sehr eingeschränkten Basisversion kostenlos ist und Threema ebenfalls nicht kostenlos ist. Zudem sind die meisten nicht quelloffen. Des Weiteren wird formuliert “europäische Anbieter”. Das können

folglich auch Anbieter u.a. aus der Ukraine, Moldavien und Weißrussland sein.

Es wurde der Vorschlag gemacht, hier alternativ statt dessen eine neutrale Formulierung wie „Im Geltungsbereich der DSGVO + E2EE + Open source von Server und Client“ zu verwenden.

Mehr zu Messengern im Bildungswesen: >> hier <<

Krankenhäuser

In den „technischen Datenschutzanforderungen an Messenger-Dienste im Krankenhausbereich“ wird empfohlen:

„Es sollte zumindest optional der Einsatz offener Kommunikationsprotokolle (z.B. XMPP) möglich sein, um eine Kommunikation mit anderen Messenger-Diensten zu ermöglichen.“

Quelle: Konferenz der unabhängigen Datenschutzaufsichtsbehörden des Bundes und der Länder vom 07.11.2019

Polizeiliches Umfeld

Im Umfeld von Berufsgeheimnisträgern wird verstärkt über freie (und sichere!) Lösungen berichtet. So zum Beispiel im ausführlichen Artikel „Sichere Messenger bei der Polizei“

Freie Messenger

Zusammenfassung

Durch eine solch unstrukturierte und gesamtgesellschaftlich unüberlegte (aus der Not heraus entstandene) Vorgehensweise mit verschiedensten Projekten gehen Millionen an Steuergeldern verloren. Außerdem begibt sich die öffentliche Hand ohne Notwendigkeit in eine kaum noch aufzulösende Abhängigkeit. Aus Sicht der zwingend einzuhaltenden Datenschutzbestimmungen müssen Systeme, bei deren Funktionen sich die Verwaltung blind auf die Aussagen kommerzieller Anbieter verlassen muss, ebenfalls als bedenklich eingeschätzt werden.

Wie bei E-Mail, Telefon oder Mobilfunk sollte eine freier Austausch auch beim Chat eine Selbstverständlichkeit sein - das ist möglich. Alle Funktionen der kommerziellen Produkte können auch auf Basis von standardisierten Protokollen realisiert werden. Hierzu muss sich die Messengerkompetenz bei Entscheidungsträgern verbessern und Lobbyisten in die Schranken verwiesen werden.

Bei allen Überlegungen sollte deshalb ein Grundgedanke über allem schweben: Steuergelder sollten nicht in Projekte gesteckt werden, die eine Abhängigkeit von Herstellern zur Folge haben. Besser formuliert:

| Öffentliche Gelder -> öffentlicher Programmcode und öffentliche Daten |

| Steuergelder sollten nur in Projekte gesteckt werden, die unabhängig von Herstellern sind. |

Empfehlung

Im Gegensatz zur privaten Nutzung, bei der eine klare Empfehlung ausgesprochen werden kann, ist das bei der öffentlichen Hand jedoch nicht so einfach.

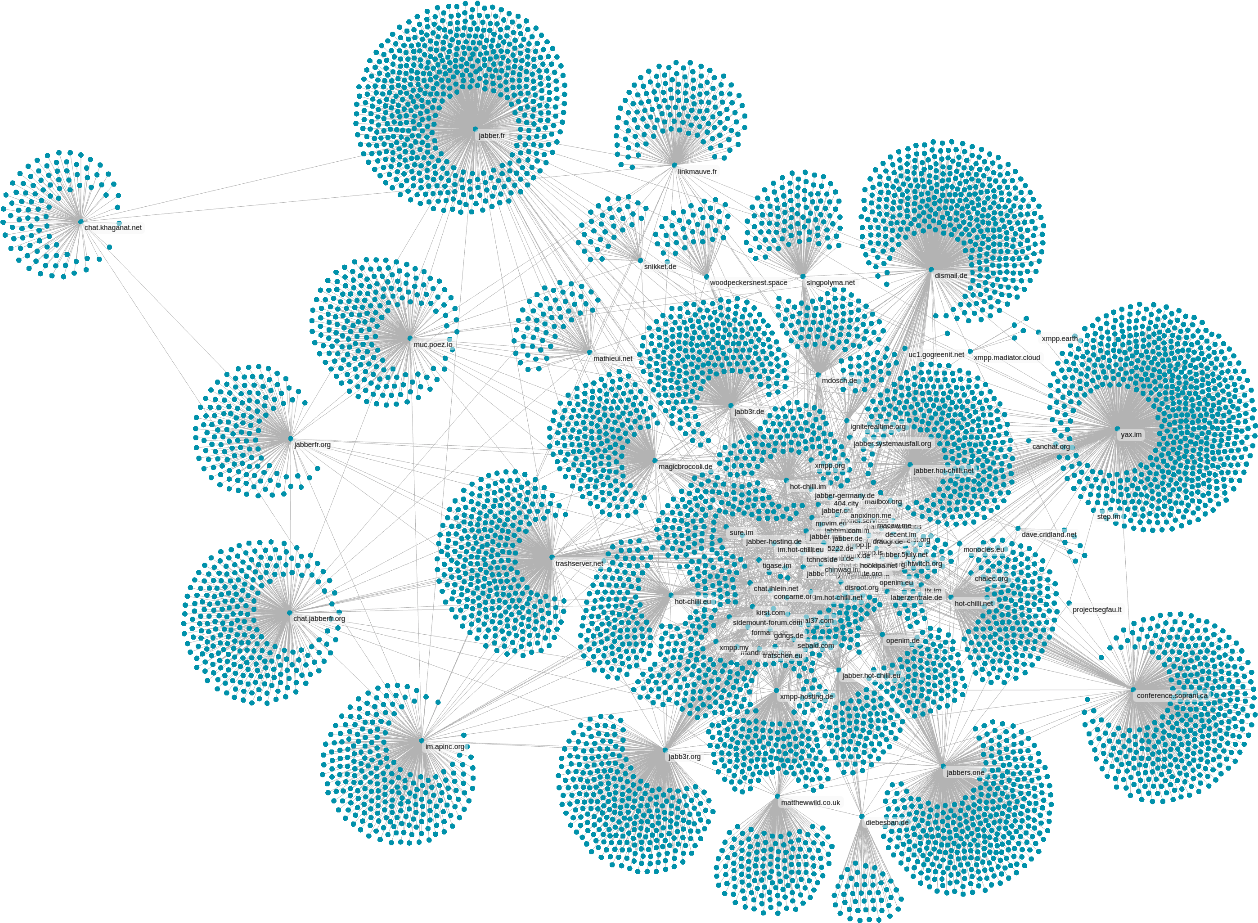

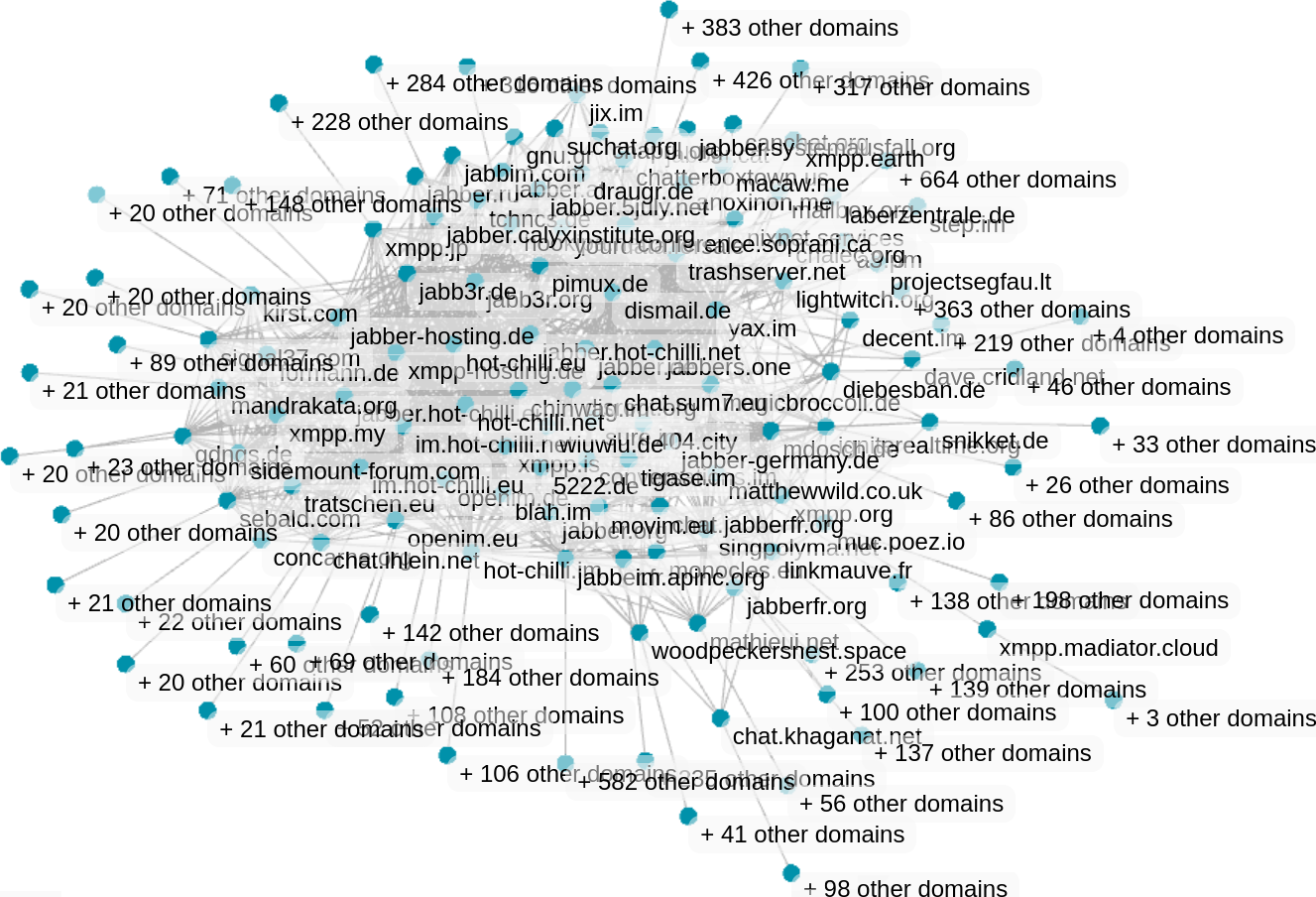

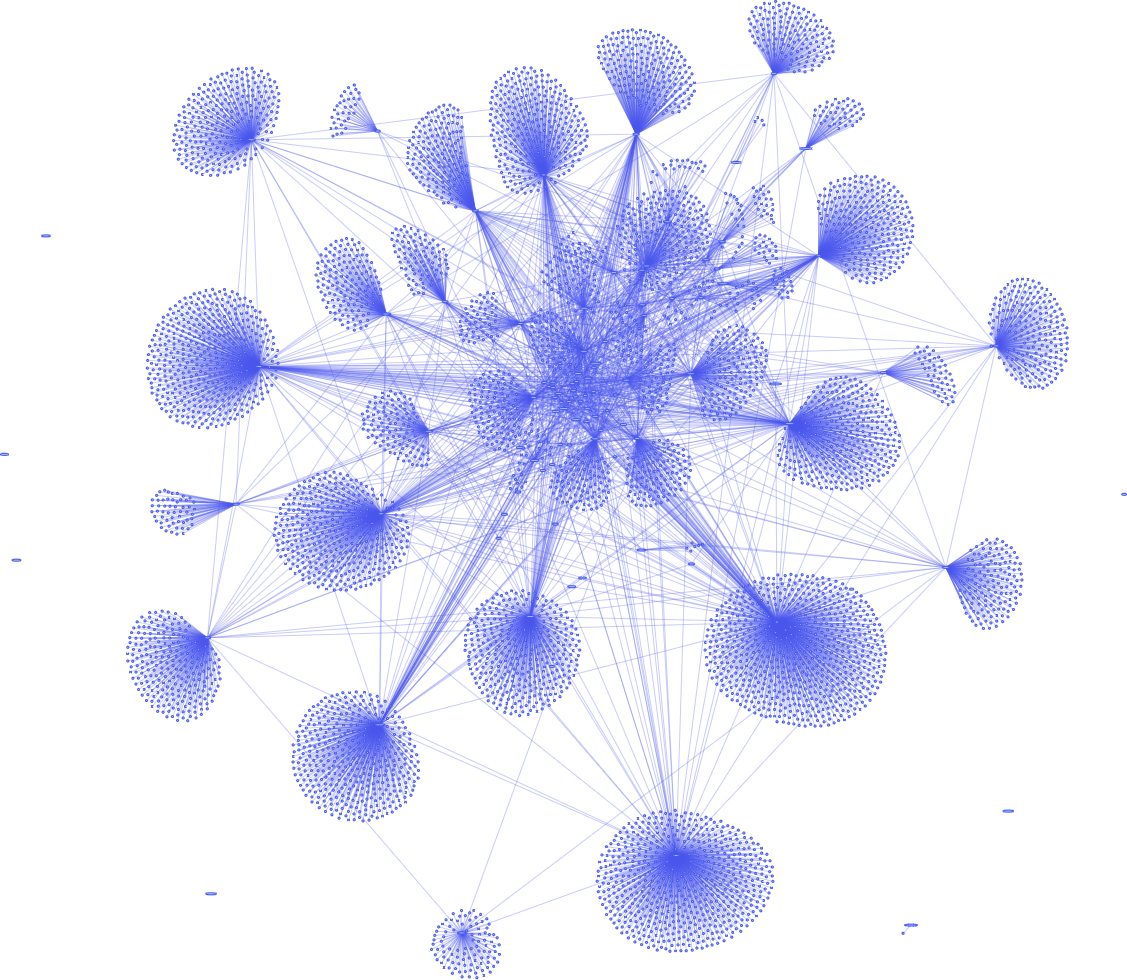

Aktuell wird gerne auf Matrix gesetzt, da dieses für Ausfallsicherheit von Chaträumen optimal ist. Da jedoch bei aktivierter Föderation der komplette Chatverlauf auf alle Server der am Gespräch beteilgten Teilnehmer synchronisiert wird, ist das datenschutzrechtlich problematisch (Stichwort „Auftragsdatenverwaltung“). Deshalb bietet sich der Einsatz einer Brücke zum internationalen Standardprotokoll für Chat („XMPP“) nicht nur an, sondern ist auch sehr zu empfehlen.

Derzeit empfehle ich deshalb die Kombination der Protokolle XMPP und Matrix: “X[M]PP”.

Querverweis: Interoperabilität

Vorab

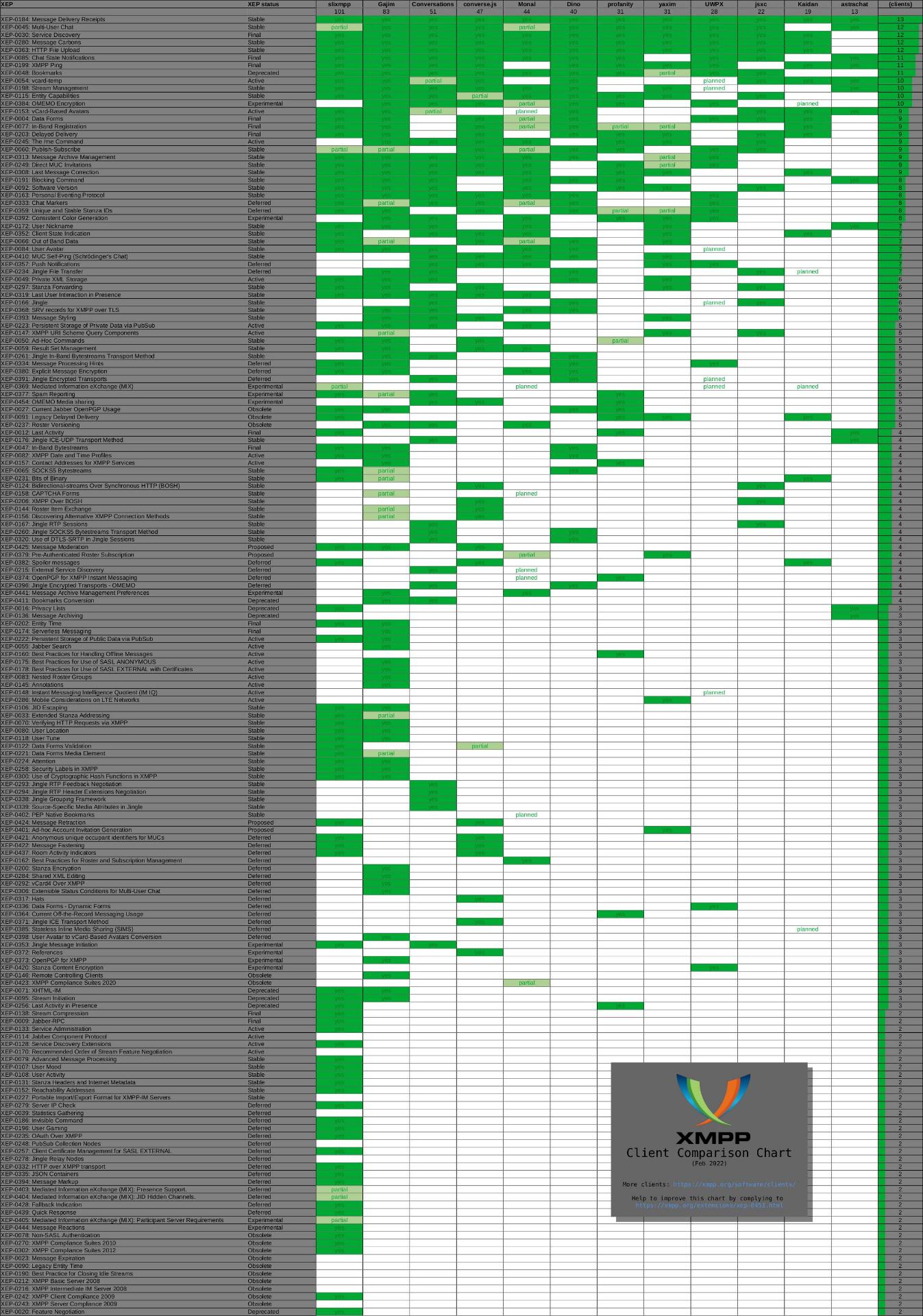

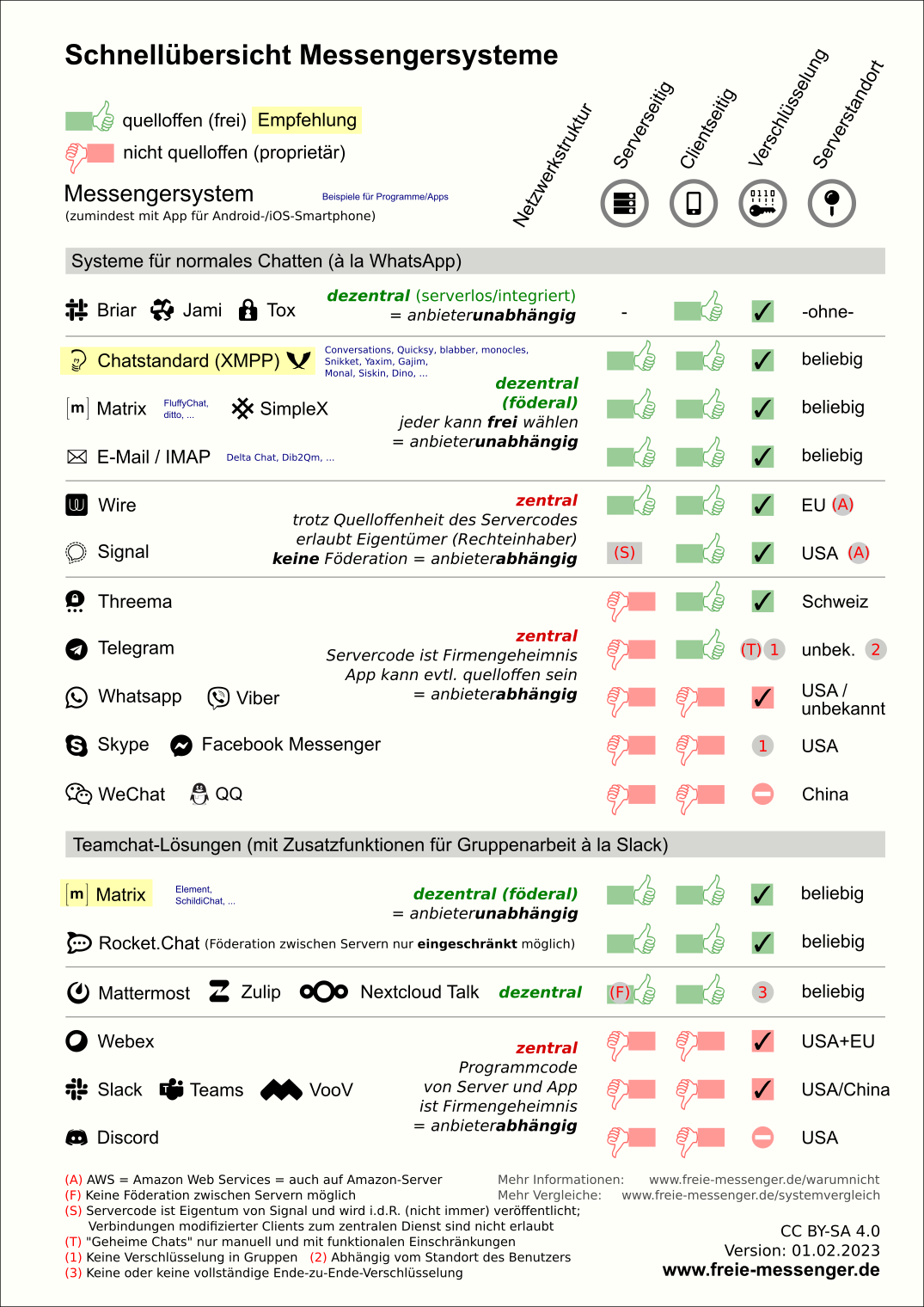

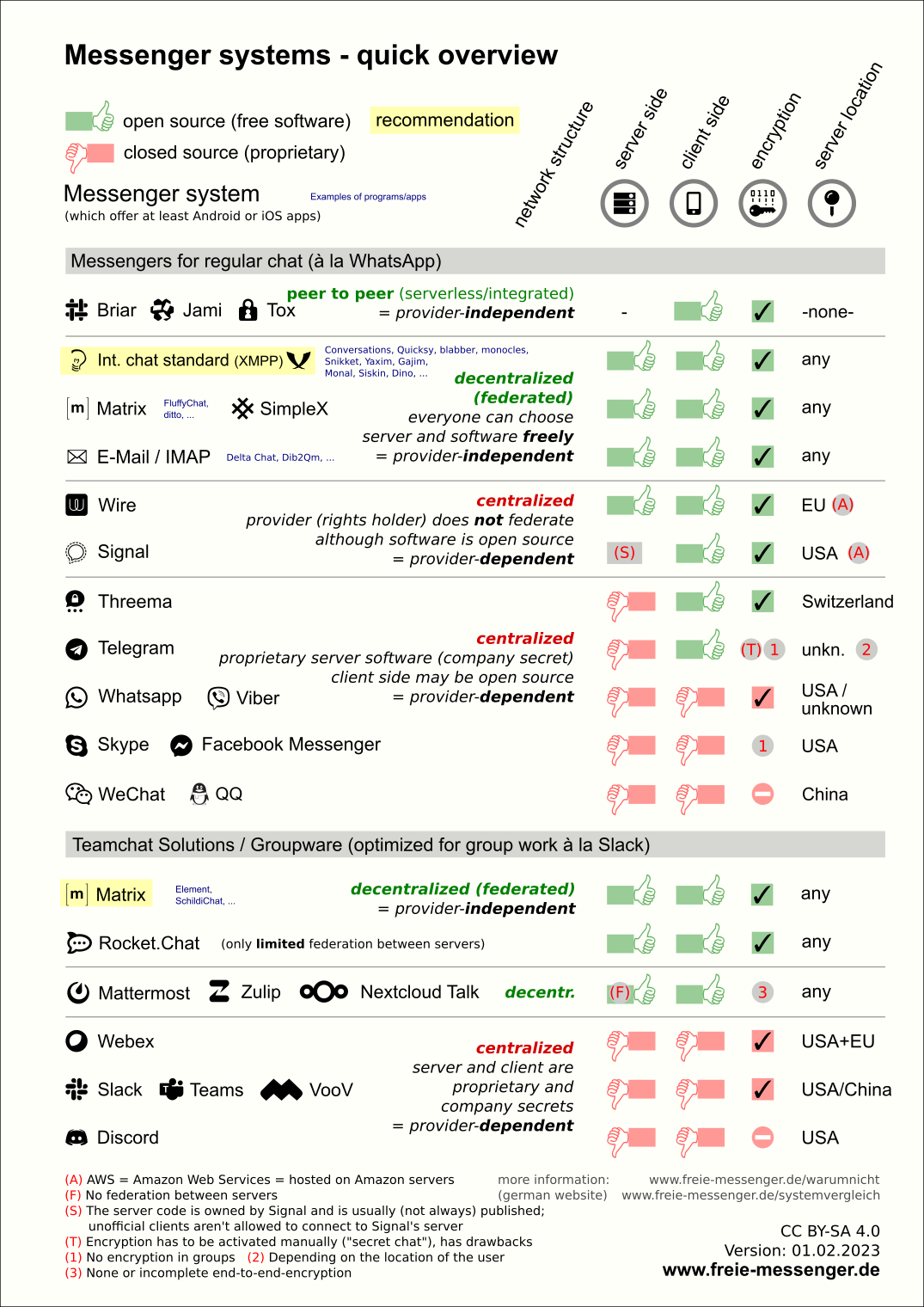

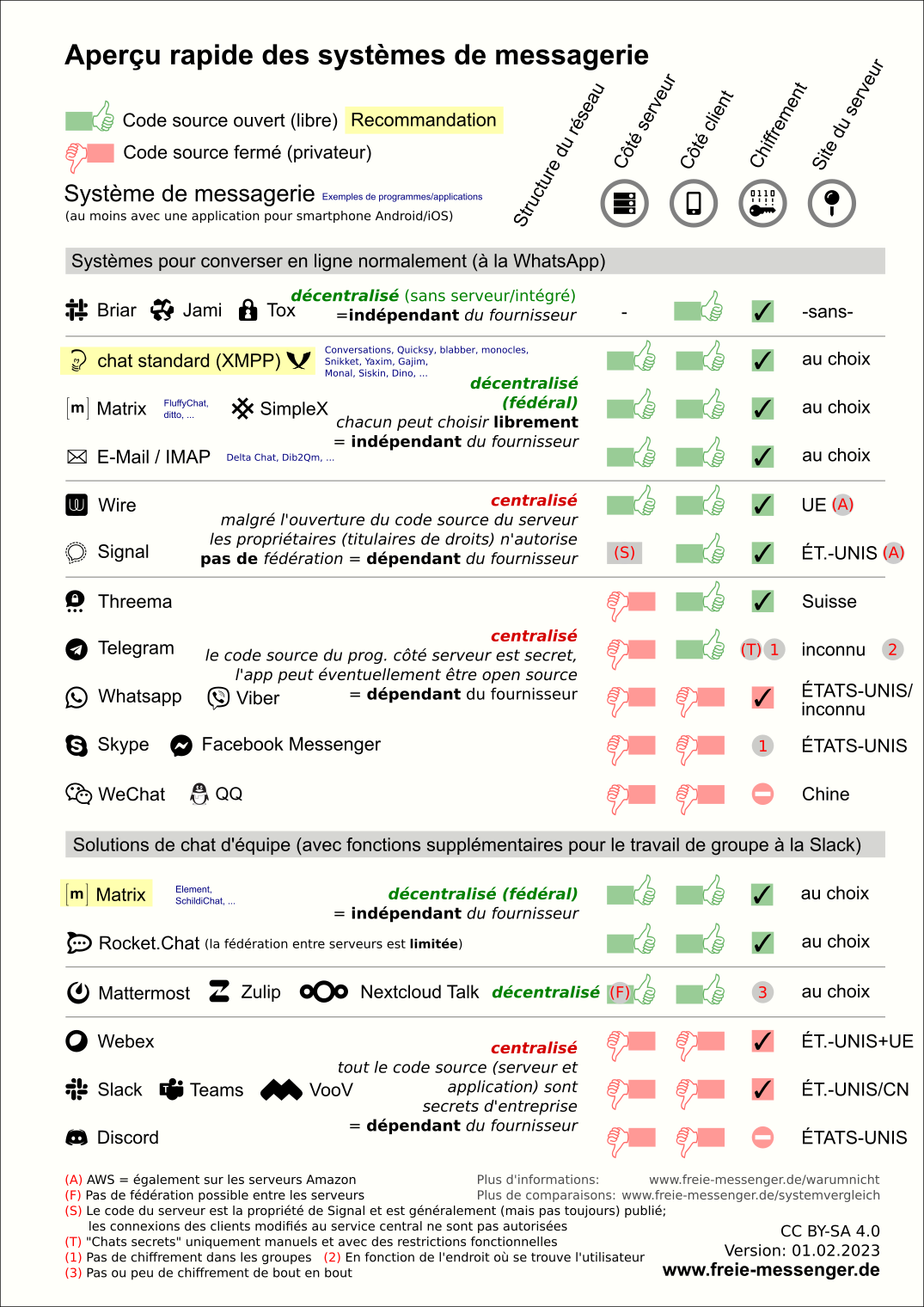

Zum Thema „Messenger“ gibt es schon reichlich Übersichten, die bei der Entscheidungsfindung helfen können: >> hier <<

Grundsätzlich gilt jedoch: Es gibt keinen „besten“ oder „sichersten“ Messenger”, jedes System hat Stärken und Schwächen. Hierzu ein sehr informativer Artikel:

https://www.kuketz-blog.de/kommentar-den-idealen-messenger-wird-es-nie-geben/ (extern)

Jeder Anbieter wird „sein“ Produkt, d.h. „seinen“ Messenger in Vergleichen immer positiv darstellen und es gibt kaum brauchbare Vergleiche und wenn, dann fehlen oft wichtige Merkmale.

Das war der Grund, eine eigene, unabhängige Übersicht von Messengersystemen zu erstellen.

Alle hier aufgeführten Systeme sind dezentral und frei. Dennoch gibt es auf Grund des unterschiedlichen, technischen Aufbaus (Protokolle) wesentliche Unterschiede. Das hat den Vorteil, dass man das für sich passende System wählen oder auch mehrere parallel nutzen kann - oder als Ergänzung zu seinem bisherigen Lieblingsmessenger.

In welchen Fällen ist Jabber(XMPP) die bessere Wahl?

Wenn der Onlinestatus übermittelt und angezeigt werden soll.

Wenn gleichzeitig mehrere unterschiedliche Konten genutzt werden sollen

(z.B. für persönliche, private, anonyme oder geschäftliche Kontakte).

Wenn Gruppen nur von bestimmten Personen administriert werden sollen.

Manche Teilnehmer nur Lesezugriff erhalten sollen.

In welchen Fällen ist ein E-Mail-Messenger die bessere Wahl?

Wenn „einfach jeder“ erreicht werden soll.

Mit einem E-Mail-Messenger sind deutlich mehr Empfänger bzw. Kontakte möglich als z.B. bei WhatsApp (weltweit alle E-Mail-Adressen - und über Mailinglisten auch sehr große Gruppen gleichzeitig).

Wenn formlose E-Mails ausgetauscht werden sollen.

Sicherheitshinweis:

Kommuniziert man mit jemanden, der keinen kompatiblen E-Mail-Chat-Messenger installiert hat, wird die Nachricht nicht (nur für die Empfänger lesbar) verschlüsselt, sondern unverschlüsselt gesendet. Im „schlimmsten Fall“ wird diese auch noch über E-Mail-Server zu Empfängern geleitet, die untereinander nicht (per TLS) verschlüsselt sprechen.

Das bedeutet, daß Nachrichten an klassische E-Mail-Kontakte evtl. als lesbare „Postkarte“ unterwegs sein können.

Wesentliche Unterschiede zw. Conversations (XMPP) und Delta Chat (IMAP)

| Wesentliche Unterschiede |

Conversations (XMPP) |

Delta Chat (IMAP) |

| Kommunikation möglich mit … |

Conversations und alle anderen Messenger auf XMPP-Basis

(kleinere Nutzergruppe) |

Delta Chat und alle E-Mail-Programme

(größtmögliche Nutzergruppe) |

| Mehrere Konten im selben Messenger möglich |

ja |

nein |

| Onlinestatus möglich |

ja |

nein |

| Teilnehmerberechtigungen in Gruppen/Konferenzen |

Eigentümer, Administrator, Mitglied, Leser |

alle gleichberechtigt |

| Öffentliche Gruppen |

ja |

nein |

| Speicherort der Kontakte |

bei Serverbetreiber |

auf Endgerät |

Tabelle: Stand 05/2018

In welchen Fällen ist “Briar” die richtige Wahl?

Wenn eine anonyme und maximal (daten-)sichere Kommunikation erforderlich ist

(z.B. in sicherheitskritischen Bereichen; in Krisen- und Kriegsgebieten; sicherheitsaffine Anwender).

Wenn eine Kommunikation ohne Internetzugang möglich sein soll (z.B. in geschlossenen Arbeitsbereichen, Lebensgemeinschaften - oder auch bei zerstörter Infrastruktur).

Wenn auch lokal kein gemeinsamer Server vorhanden ist (die Geräte der Benutzer verbinden sich direkt über Bluetooth oder WLAN miteinander).

Wenn das Tor-Netzwerk genutzt werden soll (Voraussetzung hier: Internetzugang).

Ideal für Personen mit erhöhtem Sicherheitsbedürfnis wie Aktivisten und Journalisten.

Bewertungsreihenfolge

Für eine Entscheidung könnte man auch Systeme unter verschiedenen Gesichtspunkten „sortieren“:

Datenschutz, Privatsphäre & Sicherheit (von hoch nach niedrig)

Briar >> Jabber(XMPP) mit OMEMO >= Matrix mit Verschlüsselung >> Signal >> Telegram ~ Threema >> WhatsApp

Stromverbrauch (Mobilgerät - von gering nach hoch)

Jabber(XMPP), Signal >> Matrix >> Briar

Funktionsumfang (von viel nach wenig)

Matrix >> Jabber(XMPP), … >> Briar

Kompatibilität (vorhanden/nicht)

Jabber(XMPP) <-> Matrix (Telegram bedingt)

Es kommt also immer darauf an, worauf man Priorität legt. Für eine detailliertere und sachliche Bewertung bietet sich deshalb eine Nutzwertanalyse an.

In Firmen/Organisationen/Behörden ist es immer wieder Aufgabe der Abteilung „IT/EDV“ eine Übersicht von „sicheren“ Messengern zu erstellen, die dann als betriebsinterne Entscheidungsgrundlage dient.

Von der Erstellung einer neuen „Welche Messenger gibt es am Markt“-Übersicht kann nur abgeraten werden (es gibt hunderte Messenger!).

Statt dessen werden verschiedene Übersichten als Einstieg und Grundlage empfohlen: >> hier <<

Jede Firma, Behörde oder Organisation hat eigene Anforderungen an ihr IT-System, weshalb i.d.R. ein Pflichtenheft als Entscheidungsgrundlage erstellt wird. In diesem sind alle entscheidungsrelevanten Punkte und Kriterien aufgeführt.

Kriterien und Bewertung

Als Anregung für eine Kriteriumsübersicht wird hier auf die nach unterschiedlichen Bereichen sortierte Übersicht von „freie-messenger.de“ verwiesen. Diese darf frei verwendet und für eigene Zwecke geändert/ergänzt/angepasst werden. Um eine nachvollziehbare Entscheidung zu erhalten, die dann auch von allen Beteiligten akzeptiert wird, sollten die einzelnen Bereiche bzw. Kriterien in einer Nutzwertanalyse erst gewichtet und dann bewertet werden.

Wichtig ist, dass sich die beteiligten Stellen auf eine gemeinsame Vorgehensweise einigen und dann entsprechend die Kriterien bewerten.

Bei vielen Vergleichen ist das Kriterium „Sicherheit“ ist oft Augenwischerei von Firmen, die ihr Produkt verkaufen möchten und sollte deshalb bei einer Aufstellung von Kriterien genau definiert und vom Datenschutz abgegrenzt werden sollten. So z.B. AGB, Erhebung von Metadaten, Quelloffenheit, Serverkommunikation, Verschlüsselungstechnik, Identifikationskennzeichen, …

Eine sichere Ende-zu-Ende-Verschlüsselung wird überbewertet - Sie ist nicht der Maßstab sondern lediglich eine Grundvoraussetzung, die alle aktuellen Systeme/Messenger beherrschen sollten.

Bei der Entscheidung, welcher Messenger eingesetzt werden soll, spielt auch die Netzwerkstruktur eine Rolle. Neben diesen zugrundeliegenden, technischen Gegebenheiten ist es hilfreich, die hierauf aufbauenden Kommunikationsregeln („Protokolle“) von den Anwendungsprogrammen („Clients“) zu unterscheiden und auch hier eigene Anforderungen festzuhalten. Wichtige Fragen, an die man zunächst vielleicht nicht denkt können sein: Soll/muß das Protokoll z.B. überprüfbar, allgemeinverfügbar, erweiterbar sein? Gibt es Entwicklungmodell, das nicht zuletzt auch den Umgang mit entdeckten Fehlern („bugs“) berücksichtigt? …

Im Vorfeld können auch bestimmte Pflicht- oder k.o.-Kriterien benannt werden.

Mögliche Maßstäbe für die Punktevergabe sind sehr individuell:

- 5er-System mit neutraler „Mitte“:

- 5=Sehr wichtig / 4=wichtig / 3=neutral / 2=weniger wichtig / 1=unbedeutend

- 5=Perfekt / 4=gut / 3=neutral / 2=schlecht / 1=mangelhaft

- orientiert am Schulnotensystem: Note 1 = 6 Punkte, …, Note 6 = 1 Punkt

- feiner granuliert mit 1 bis 10 Punkten oder

- lediglich ja (1 Punkt) und nein (kein Punkt)

- …

Beispielhafter Auszug aus einer Nutzwertanalyse/Entscheidungsmatrix:

Vorteile

- Entscheidungen können transparent gefällt werden.

- Die Entscheidungsfindung liegt schriftlich vor und kann auch in der Zukunft nachvollzogen werden.

- Die Nutzwertanalyse kann gut im Team und/oder von verschiedenen Personen durchgeführt werden und als Diskussionsgrundlage dienen.

Nachteile

- Die Bewertung ist recht subjektiv.

- Die Festlegung der Gewichtung und die Vergabe von Punkte sind keine exakt messbaren Vorgänge.

- Bei sehr vielen Alternativen und/oder Bewertungskriterien wird die Methode schnell zeitaufwändig.

Vorlage

Als Basis für eine eigene Entscheidungsgrundlage kann hier die Tabelle heruntergeladen werden:

Allgemein

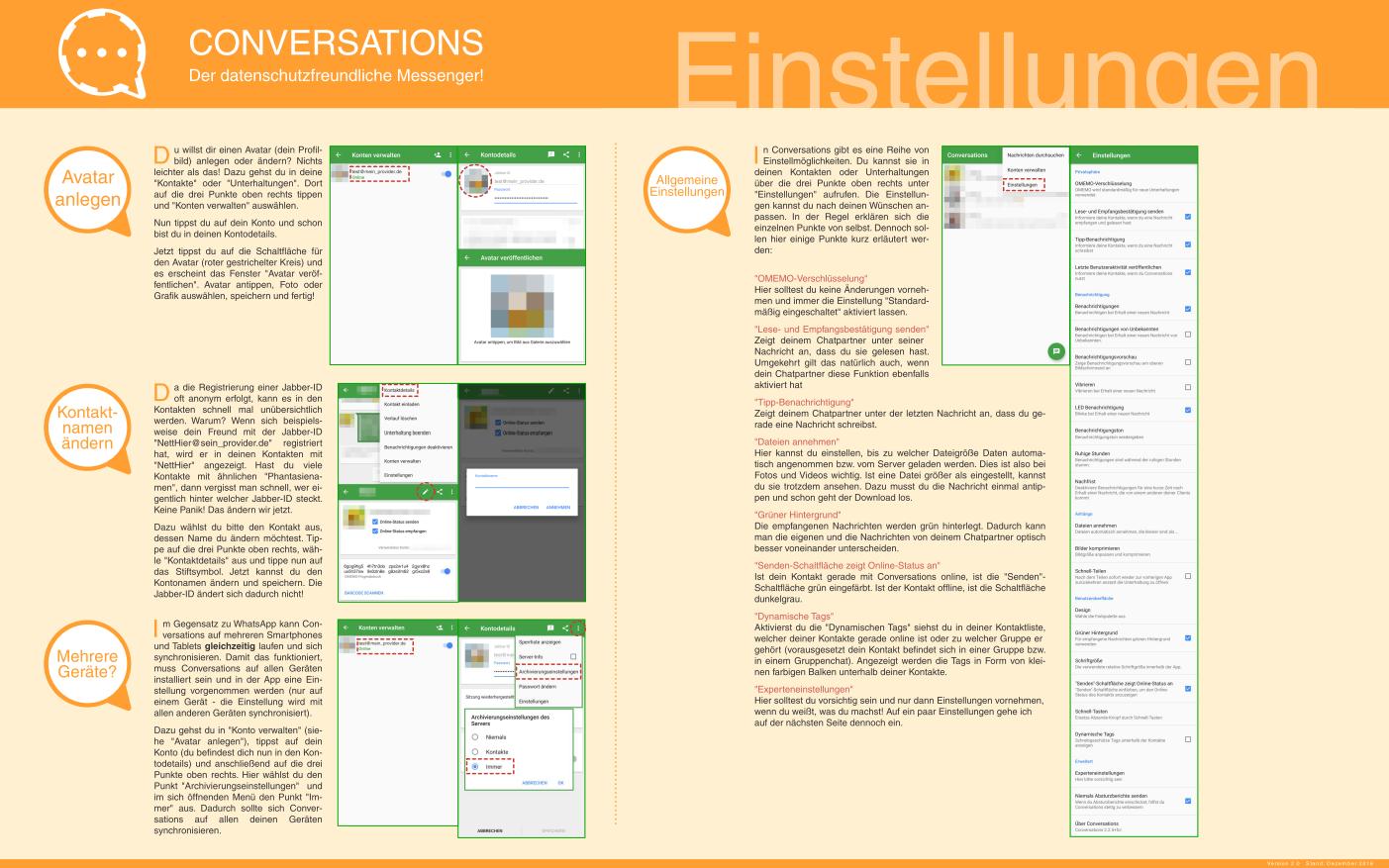

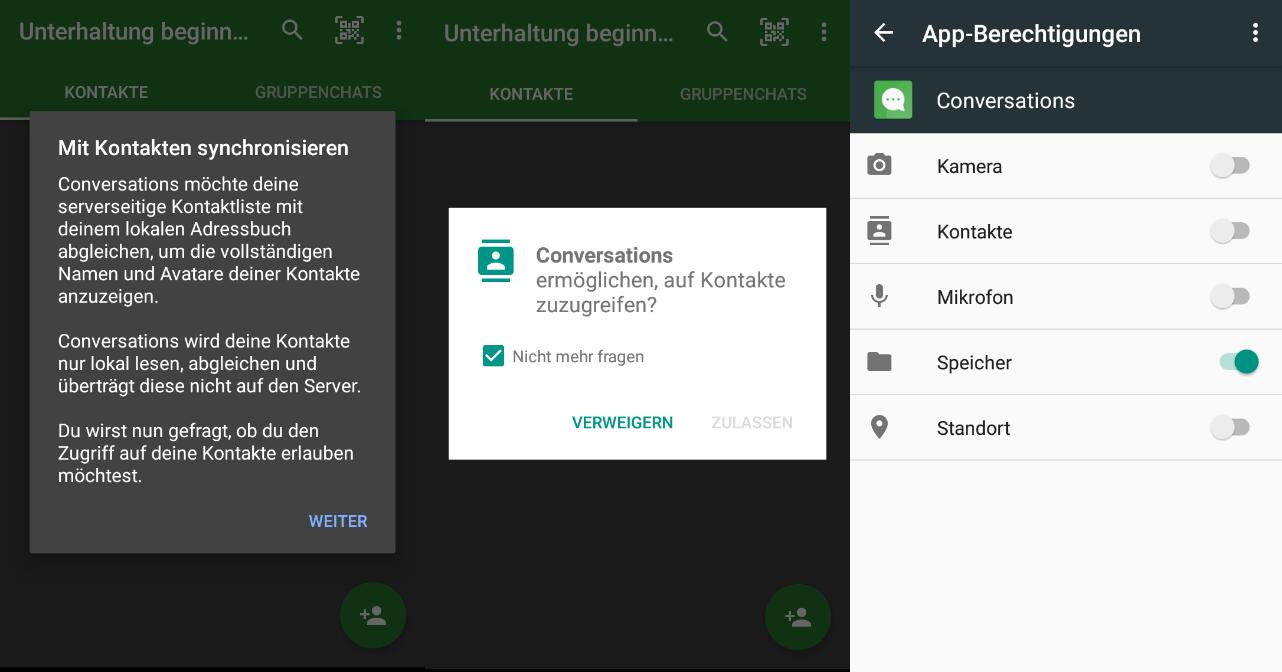

Das Berechtigungsmodell in Android ist alles andere als einfach oder durchgängig. Teilweise unterscheiden sich Berechtigungen von einer Android-Version zu nächsten oder es kommen andere dazu.

Im Zusammenhang mit Messengern wichtig und oft diskutiert ist jedoch generell der Zugriff auf das Adressbuch des Geräts.

Bei XMPP-Messengern (im folgenden Beispiel an Conversations verdeutlicht) wird zwar auch eine Berechtigung zum Zugriff auf die Kontaktdaten angefragt, diese Berechtigung ist jedoch nicht zwingend für die Funktionalität erforderlich. Selbst wenn die pauschale Android-Berechtigung “Kontakte” für den Messenger deaktiviert wird, kann auch ohne Zugriff auf das Adressbuch normal geplaudert/getextet werden. Wenn jedoch die pauschale Berechtigung “Kontakte” erteilt wird, können im Adressbuch vorhandene Jabber-IDs (Namen der XMPP-Konten) sowie Profilbilder ausgelesen und in Conversations genutzt werden.

Auf dem Gerät sollten die mindestens die Berechtigungen Kamera, Mikrofon, Speicher und Zwischenablage erlaubt werden.

Übersicht und Vergleich der einzelnen Android-Berechtigungen

| Android-Berechtigung |

WhatsApp |

Conversations |

Delta Chat |

| Anzahl der Berechtigungen |

Anzahl: 42! |

Anzahl: 20 |

Anzahl: 16 |

| Geräte- & App-Verlauf |

|

|

|

| Aktive Apps abrufen |

X |

|

|

| Identität |

|

|

|

| Konten auf dem Gerät finden |

X |

|

|

| Konten hinzufügen oder entfernen |

X |

|

|

| Eigene Kontaktkarte lesen |

X |

X |

|

| Kontakte |

|

|

|

| Konten auf dem Gerät finden |

X |

|

|

| Kontakte lesen |

X |

X |

X |

| Kontakte ändern |

X |

|

|

| Standort |

|

|

|

| Ungefährer Standort (netzwerkbasiert) |

X |

X |

X |

| Genauer Standort (GPS- und netzwerkbasiert) |

X |

X |

X |

| SMS |

|

|

|

| SMS empfangen |

X |

|

|

| SMS senden |

X |

|

|

| Telefon |

|

|

|

| Telefonstatus und Identität abrufen |

X |

|

|

| Telefonnummern direkt anrufen |

X |

|

|

| Anrufliste lesen |

X |

|

|

| Fotos/Medien/Dateien |

|

|

|

| USB-Speicherinhalte lesen |

X |

X |

X |

| USB-Speicherinhalte ändern oder löschen |

X |

X |

X |

| Speicher |

|

|

|

| USB-Speicherinhalte lesen |

X |

X |

X |

| USB-Speicherinhalte ändern oder löschen |

X |

X |

X |

| Kamera |

|

|

|

| Bilder und Videos aufnehmen |

X |

X |

X |

| Mikrofon |

|

|

|

| Audio aufnehmen |

X |

X |

X |

| Fingerabdruckhardware |

|

|

|

| Fingerabdruckhardware verwenden |

|

|

|

| WLAN-Verbindungsinformationen |

|

|

|

| WLAN-Verbindungen abrufen |

X |

X |

X |

| Geräte-ID & Anrufinformationen |

|

|

|

| Telefonstatus und Identität abrufen |

X |

|

|

| Sonstige |

|

|

|

| Synchronisierungsstatistiken lesen |

X |

|

|

| Daten aus dem Internet abrufen |

X |

X |

|

| Netzwerkverbindungen abrufen |

X |

X |

X |

| Netzwerkverbindungen ändern |

X |

|

|

| Konten erstellen und Passwörter festlegen |

X |

|

|

| mit Bluetooth-Geräten koppeln |

X |

X |

|

| Dauerhaften Broadcast senden |

X |

|

|

| WLAN-Verbindungen herstellen und trennen |

X |

|

|

| Zugriff auf alle Netzwerke |

X |

X |

X |

| Audio-Einstellungen ändern |

X |

X |

X |

| Nahfeldkommunikation steuern |

X |

|

|

| Synchronisierungseinstellungen lesen |

X |

|

|

| Beim Start ausführen |

X |

X |

X |

| Konten auf dem Gerät verwenden |

X |

|

|

| Über anderen Apps einblenden |

|

X |

|

| Vibrationsalarm steuern |

X |

X |

X |

| Ruhezustand deaktivieren |

X |

X |

X |

| Systemeinstellungen ändern |

|

|

|

| Synchronisierung aktivieren oder deaktivieren |

X |

|

|

| Verknüpfungen installieren |

X |

|

|

| Verknüpfungen deinstallieren |

X |

|

|

| Google-Servicekonfiguration lesen |

X |

|

|

Tabelle: Stand 07/2020

Hinweise zur Anzeige von Berechtigungen

Android organisiert die einzelnen Berechtigungen in Gruppen (die sich zudem von Android-Version zu Android-Version leicht unterscheiden können). Die Einzelberechtigungen können sowohl in F-Droid als auch im Play-Store unter „Berechtigungen“ bei der jeweiligen App eingesehen werden. In den App-Einstellungen dagegen sind nur die Berechtigungsgruppen zu sehen.

Die Berechtigungen sind sowohl bei der F-Droid- als auch der Playstore-Version identisch!

Aber es gibt es einen Unterschied bei der Anzeige von gerätespezifischen Berechtigungen, die herstellerbezogen sind:

- Im Playstore werden nur die „Android-Berechtigungen“ (ohne die gerätebezogenen) angezeigt.

- In der F-Droid-App werden zusätzlich zu den Android-Berechtigungen auch die je nach Gerätehersteller erforderlichen Berechtigungen angezeigt.

- Über die Homepage von F-Droid werden wirklich alle Berechtigungen der Apps angezeigt (auch die gerätebezogenen).

Bei der Installation gilt das Prinzip „alles oder nichts“ - d.h. mann muss allen Berechtigungen zustimmen oder man kann das Programm nicht installieren und nutzen.

| Generell gilt: |

| Ein Programm (eine App) soll lediglich die Berechtigungen anfordern, die es zur Nutzung tatsächlich auch benötigt! |

App-Bezugsquellen (Android)

Unterschiedliche Bezugsquellen für Android-Apps

Oft kann ein und das selbe Programm für Android über mehrere Quellen installiert werden. Das hat seinen Grund entweder im Datenschutz (Google-Abhängigkeit) oder in der Aktualität bzw. eventuellen Sonder- oder Testversionen.

F-Droid (extern)

Alle Anwendungen, die über F-Droid bezogen werden können, sind frei und quelloffen. „F-Droid“ bedeutet sozusagen “Freie Android”-Apps; der Dienst ist spendenfinanziert. Ausführliche Hintergrundinformation hierzu gibt es auf den Seiten von „mobilsicher.de“ (extern) und im ZDF-Interview vom 22./24.12.2018.

Anmerkung:

Manchmal kann es sein, dass Anwendungen erst ein paar Tage nach der Veröffentlichung im Google Play Store in F-Droid erscheinen. Dies liegt an der Prüfung des Quellcodes, der vor jeder Veröffentlichung durchgeführt wird.

- F-Droid - App

Hier werden Aktualisierungen automatisch heruntergeladen und diese Quelle ist unabhängig von Google.

Verknüpfung zum direkten Herunterladen der APK-Datei: >> hier << (extern)

Schritt-für-Schritt-Anleitung (extern) zum Installieren von F-Droid von mobilsicher.

- über Internetseite

Programme können über „F-Droid.org“ (extern) oder alternativ auch „Fossdroid.com“ (extern) (englischsprachig) ohne eine Anmeldung direkt heruntergeladen werden.

- Von anderem Gerät

Innerhalb der F-Droid-App können Apps per Bluetooth direkt an andere Geräte gesendet werden, die kein F-Droid installiert haben.

Google Play Store (extern)\

Bequeme Quelle, über die Aktualisierungen i.d.R. komplett automatisch im Hintergrund ablaufen. Der Benutzer kann jedoch auch wählen, dass ihm neuere Versionen vor der Installation erst angezeigt werden.

Kommt für Google-freie Geräte natürlich nicht in Frage.

Direkt vom Entwickler

… oder direkt über die Projektseite bzw. Entwicklungsplattform (Bitbucket, GitHub, Gitlab, SourceForge, …)

-> Hier steht oft die neueste, meist tagesaktuelle Version zur Verfügung.

Hinweis:

Beim direkten Herunterladen von Programmen/Apps müssen diese vom Benutzer selbst installiert und eigenverantwortlich auf dem aktuellen Stand gehalten werden. Ein Hilfsprogramm hierfür ist wiederum „APKTrack“ (extern), das auch über F-Droid erhältlich ist.

Unbekannte Quellen

In den Android-Einstellungen kann bei einer Installation die Option „Installation aus unbekannten Quellen“ einmalig oder dauerhaft aktiviert werden. Dies ist jedoch kein zusätzliches Sicherheitsproblem - auch im Google-Play-Store ist genügend Schadsoftware oder Software mit Trackern und Werbung zu finden. Deshalb sollte vor jeder Installation kritisch hinterfragt werden, ob die angeforderten Berechtigungen vom Programm tatsächlich auch benötigt werden und ob dem Herausgeber vertraut wird. Statt „unbekannte Quellen“ wäre eigentlich bezeichnender: „Installation aus Google-unabhängigen Quellen“.

Mehr Informationen hierzu bei mobilsicher.de (gefördert vom Bundesministerium der Justiz und für Verbraucherschutz):

https://mobilsicher.de/hintergrund/keine-angst-vor-unbekannten-quellen (extern)

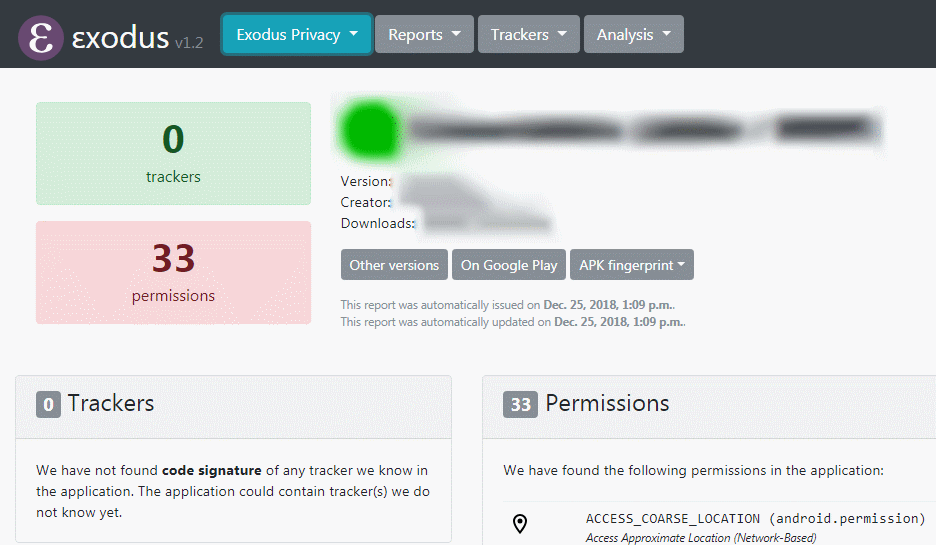

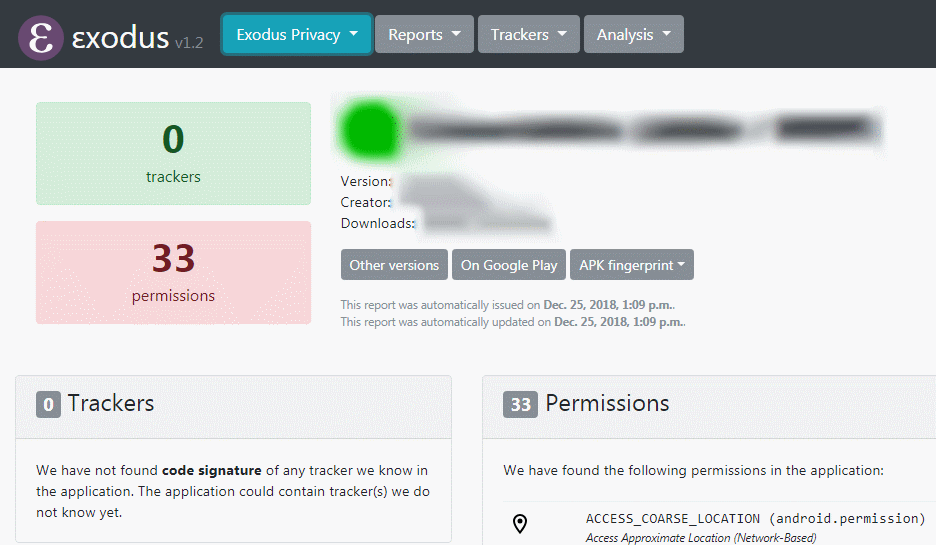

Tipp: Überprüfung auf ‘Tracker’

Bei der (englischsprachigen) Seite „Exodus-privacy“ (extern) können Programme/Apps auf enthaltene Tracker (ggfs. unerwünschte Programmteile zur Verhaltensanalyse) geprüft werden.

Auch wird hier die Anzahl und die Art der Berechtigungen angezeigt. Beispiel:

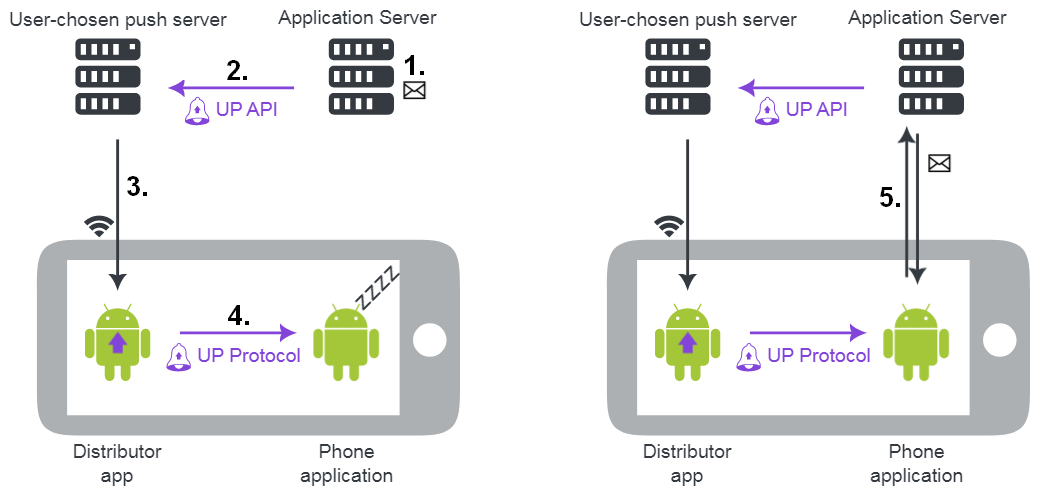

Im Notfall oder bei Katastrophen steht oft kein Internet zur Verfügung und in diesen Fällen sind klassische Messenger nutzlos. Es gibt jedoch besondere Messenger, die auch ohne Internet funktionieren und eine lokale Kommunikation zwischen Geräten per Bluetooth oder WLAN möglich ist. Das kann auch bei Ausfall der Notrufnummern im Fest- oder Mobilfunknetz hilfreich sein.

Auf Grund der Systemarchitektur und den Unterschieden zwischen Android und iOS ist es sehr aufwändig, übergreifende Systeme zu entwickeln. Eine unabhängige App/Lösung für beide Betriebssysteme zwar sehr wünschenswert, ist derzeit (Okt/2023) nicht bekannt. Da in vielen Haushalten sowohl Android- als auch iOS-Geräte genutzt werden, sind Haushalte mit ausschließlicher i-OS-Nutzung hier im Nachteil.

Messenger-Apps für den Notfall

Meshenger

Einsatzzweck: Spontannetzwerk, Notfallsituation

- auch Sprach- und Videoanrufe

- Kontakte sind vorab z.B. per QR-Code gegenseitig hinzuzufügen

- nur Android; nicht für iOS

Vorteil gegenüber Briar: Einfachere Benutzeroberfläche

Mehr Infos: >> hier <<

Projektseite/Quellcode: https://github.com/meshenger-app/meshenger-android (extern)

Briar